El momento de la energía geotérmica finalmente llegó

|

|

Planta geotérmica en Geretsried, Alemania. (AP

Foto/Matthias Schrader, archivo) Visto en La Nación |

Un Blog personal. "Me gusta estar informado, entender lo que pasa y lo que se viene". "Scientia potentia est".-

|

|

Planta geotérmica en Geretsried, Alemania. (AP

Foto/Matthias Schrader, archivo) Visto en La Nación |

|

| Captura de pantalla de Google Street View, del centro de datos de Google en Council Bluffs, Iowa, U.S.A |

|

|

Rosental Calmon Alves en su oficina de la Universidad de Texas Foto de Gastón Roitberg. Visto en La Nación |

|

| Imagen ilustrativa. Visto en La Nación |

|

| Imagen de archivo |

La calidad de tu pregunta determina la calidad de la respuesta de la IA Generativa

|

|

Frente de la Casa Rosada y monumento ecuestre al General Manuel

Belgrano en plaza de mayo. Foto de Gino Lucas Turra Visto en Wikipedia |

|

| Imagen de archivo |

|

| Foto: "Descuentos", de Jorge S. King ©Todos los derechos reservados |

|

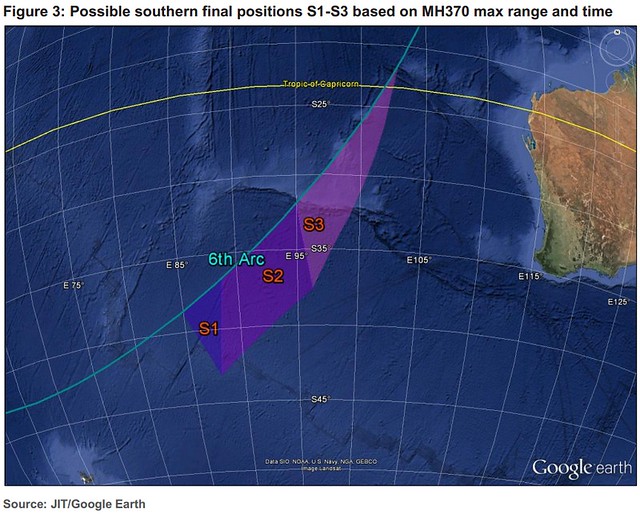

| Figura 3: Posibles posiciones finales sur S1-S3 del MH370 Del informe: MH370 - Definition of Underwater Search Areas. Por la Australian Transport Safety Bureau |

Se ha dicho que "es el protocolo de mensajería con el que Google y

las operadoras quieren jubilar al SMS, y por la cual ya no tendrás

que instalar necesariamente otras aplicaciones para chatear", y lo

podrás hacer desde cualquier móvil sin registrarte en ningún sitio.

Cómo se sabe, la mensajería instantánea es una de las principales herramientas de comunicación desde hace ya varios años. Para algunos imprescindible en sus actividades.

|

| Google RCS icon |

Y un detalle no menos importante es que cuando se envía un mensaje a través de iMessage de Apple, éste se convierte en un mensaje SMS tradicional y puede ser entregado a los celulares que no son de esa marca.

Como en Estados Unidos el coste de los SMS es muy económico e incluso gratuito la gente popularizo su uso, por eso cuando llegaron las aplicaciones de mensajerías como WhatsApp muchos decidieron que estaban satisfecho con la prestación que tenía y no adoptaron los nuevos sistemas.

Hay que señalar que, debido al masivo uso de Facebook en Estados Unidos, muchos usan Messenger de Facebook para comunicarse, y los jóvenes usan masivamente Instagram y Snapchat, además es cada vez más importante el uso de Telegram y Signal en un sector de ese país, como lo está siendo en gran parte del Mundo occidental.

Desde hace unos años ha surgido éste competidor, muy fuerte para las apps y servicios de mensajerías, la tecnología RCS (servicio de comunicaciones enriquecidas), de la mano de Google con su servicio Message (compatible con Apple también), y esta lentamente acaparando mercado en países como:

Estados Unidos: AT&T, Verizon, Sprint y T-Mobile, conforman la CCMI (Iniciativa de mensajería Cross Carrier)

Japon: operadoras KDDI Corporation, NTT DOCOMO, INC. y SoftBank Corp

España: Vodafone y Orange ya disponen de tecnología RCS.

Mexico: Telcel

Londres y Francia: mediante servidores de Google.

Singapur e italia : mediante servidores de Google.

No son pocos los que anticipan que en pocos años habrá nuevo escenario en las comunicaciones y se espera que la tecnología SMS disminuya frente a la nueva RCS en Estados Unidos, y en el resto del Mundo las apps de mensajerías perderían cuota de mercado, incluida WhatsApp.

La tecnología RCS surge de una iniciativa de Google para que los mensajes de texto incorporen links, sistema de chats y hasta imágenes de alta resolución, al estilo de los mensajeros instantáneos. De esta manera, para realizar e-commerce, se podría comprar directamente desde el RCS sin necesidad de instalar una App o navegar por un website, y sin depender de una plataforma específica (WhatsApp, Telegram, WeChat, etcétera) sino de un protocolo abierto e interoperable, al estilo del SMS tradicional o el correo electrónico.

Dicho sea de paso, así como el SMS, el RCS no necesita de conexión a Internet, tampoco tener instalada una aplicación específica y cualquier tipo de smartphone puede recibirlos.

Su tecnología está basada en estándares, se construye sobre protocolos

de telecomunicaciones existentes, lo que garantiza interoperabilidad

entre diferentes dispositivos y redes. Sus funcionalidades enriquecidas

ofrece envío de archivos multimedia de alta calidad, reacciones,

mensajes de voz, ubicación en tiempo real, y más, sin necesidad de

aplicaciones adicionales, lo que representa una ventaja comparativa

importante.

|

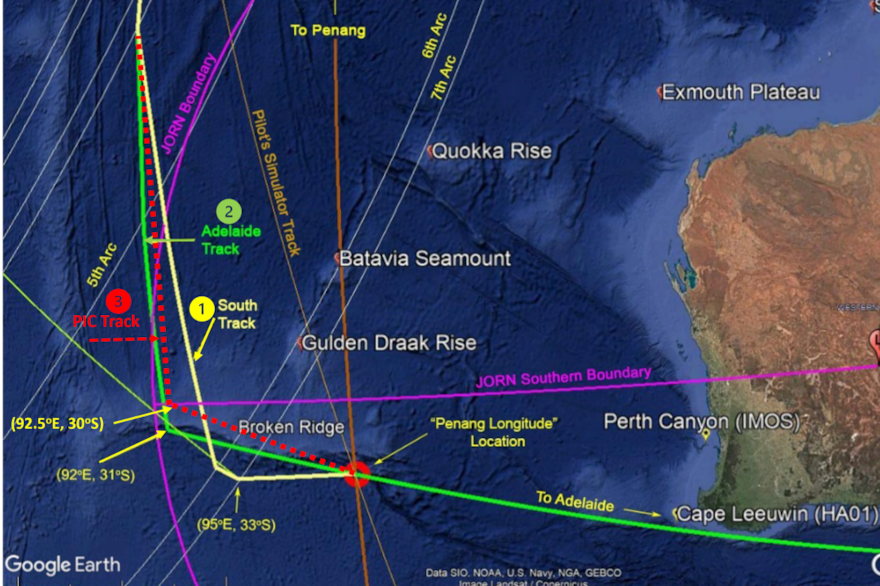

| Mapa que muestra la ubicación del sitio propuesto por el científico australiano para encontrar el MH370, marcada con el punto rojo. Visto en La Nación |

_9M-MRO_-_MSN_28420_404_(9272090094).jpg/800px-Boeing_777-200ER_Malaysia_AL_(MAS)_9M-MRO_-_MSN_28420_404_(9272090094).jpg)

|

|

9M-MRO, la aeronave desaparecida, fotografiada en el

aeropuerto Charles de Gaulle en 2011. Foto de Laurent ERRERA de L'Union, France. Visto en Wikipedia. (CC)Algunos derechos reservados |