En una entrevista radial Patricia Bullrich denunció la posible "injerencia

extranjera" rusa y/o venezolana en la operación de inteligencia ilegal

kirchnerista con grabaciones de audios en Casa Rosada

|

|

Casa Rosada y monumento ecuestre al General Manuel Belgrano en

plaza de mayo. Foto de Gino Lucas Turra.Visto en Wikipedia |

🚨🇦🇷🇷🇺🇻🇪 | #URGENTE Patricia Bullrich denunció la posible "injerencia extranjera" rusa y/o venezolana en la operación de inteligencia ilegal kirchnerista con grabaciones de audios en Casa Rosada: "Hace poco denunciamos una injerencia de exservicios de inteligencia rusos y ya… pic.twitter.com/kMfJdfKbSr

— La Derecha Diario (@laderechadiario) 1 de septiembre de 2025

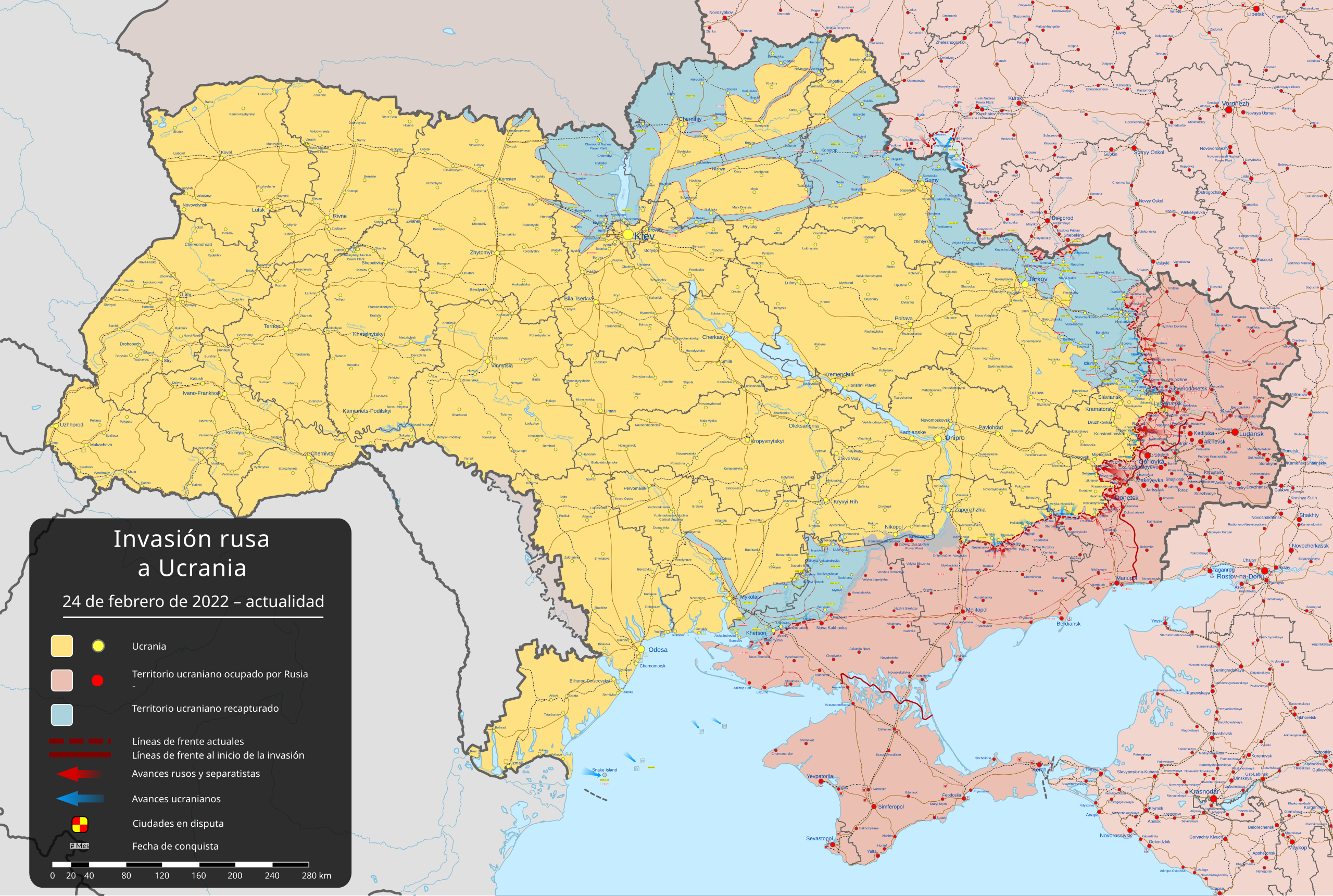

¿Es posible?, si es posible, ejemplos hay. Uno de los ejemplos es la Unidad 29155, que ha operado durante al menos una década en una campaña coordinada y en

curso para desestabilizar Europa.

Aquí hay antecedentes de sobra, según los expertos siempre hubo actividad

rusa, especialmente en el contexto de la guerra fría, con el armado de

grupos subversivos que accionaron entre finales de los 60' y los 70' del

siglo pasado. El dato es que a partir de mayo de 2003 con el gobierno del

kirchnerato esa actividad prosperó. Pasó lo mismo en Brasil con el gobierno

de Lula a partir de enero de 2003.

De cara a las elecciones legislativas de 2025, el gobierno argentino ha

denunciado una operación de desinformación dirigida a desestabilizar el

panorama político del país.

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/CQKRS7QORLDOHKLXJMNI54EUT4.jpg)

:quality(80)/cloudfront-us-east-1.images.arcpublishing.com/lanacionar/MXZF4X6UBZB4BCFL2S3KKTCNHQ.jpg)