El espionaje chino se infiltra por toda Europa y alarma a sus líderes

En las últimas semanas se multiplicaron los casos orquestados por el

régimen de Pekín, que al igual que Rusia intenta subvertir el orden

occidental

Por Luisa Corradini, publicado por La Nación

PARÍS.- Mientras esta semana el presidente de China, Xi Jinping,

era recibido con honores en su gira por Europa, una persistente ola de

inquietud agitaba el continente entre bambalinas, con la multiplicación

de casos de espionaje comandados por Pekín.

Parece una verdadera epidemia. En las últimas semanas, seis personas

sospechosas de trabajar para los servicios de inteligencia chinos fueron

detenidas en Europa: dos en Gran Bretaña y cuatro en Alemania, entre

ellos el asistente de un eurodiputado del partido de extrema derecha

AfD. Esos episodios confirman que Europa es un blanco importante para

los espías de Pekín..

Lea la

nota completa en La Nación

Algunos puntos importantes de la nota:

- "la inteligencia china se infiltra por todas partes. En las empresas, las instituciones estatales o las universidades".

- "China trata ahí de obtener todo tipo de información, en particular sobre Ucrania”, dice Emmanuel Lincot, sinólogo y profesor en el Instituto Católico de París (ICP).

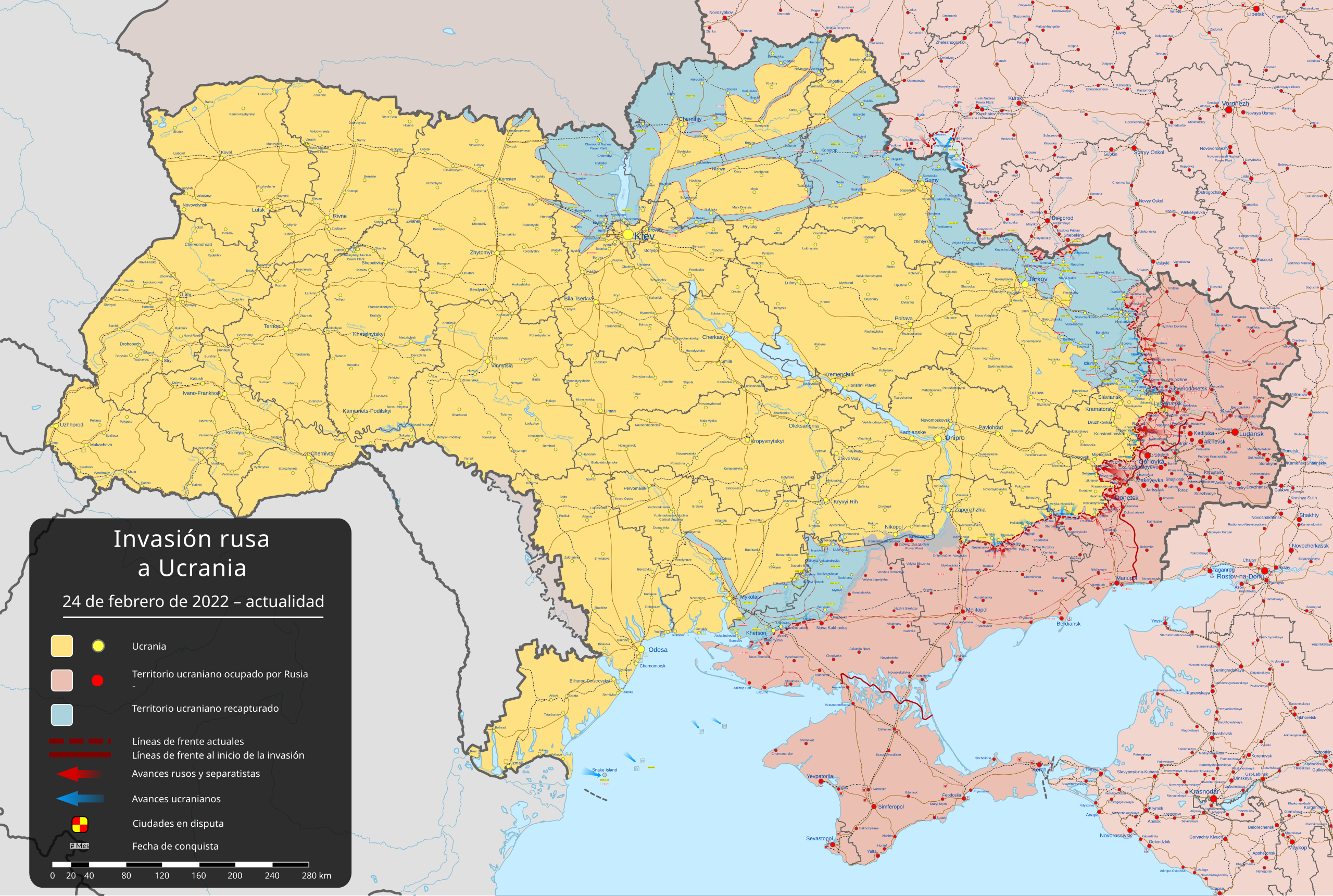

- “Vivimos un periodo de retorno de las rivalidades entre potencias que, en ciertos aspectos, se asemeja a lo que sucedía en la guerra fría. Como esas rivalidades no pueden asumir la forma de un conflicto armado, generan conflictos proxies, como la invasión de Ucrania, y el retorno de las operaciones de desinformación y de subversión, a las que se agrega el cíber. La mayoría de esas operaciones son clandestinas y administradas por agencias especializadas, con frecuencia, de inteligencia”, analiza Paul Charon, director de Inteligencia, Anticipación y Amenazas Híbridas en el Instituto de Investigación Estratégica de la Escuela Militar en su libro “Las Operaciones de Influencia Chinas. Un momento maquiavélico”.

No son pocos los que vienen advirtiendo la posibilidad de una gran guerra, tal vez a partir de lo que pasa en Ucrania. Según los analistas, las repercusiones de una derrota ucraniana en Europa serían profundas y de largo alcance.-

Post relacionados:

- Una oscura advertencia para Europa que debería ser escuchada. JSK Blog. 02/05/2024.

- Europa es mortal, puede morir. JSK Blog. 28/04/2024.

- ¿Qué pasa si Ucrania pierde?. JSK Blog. 12/04/2024.

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y los

anuncios, para ofrecer funciones de medios sociales y para analizar el

tráfico. Además, compartimos información sobre el uso que haga del sitio web

con nuestros partners de medios sociales, de publicidad y de análisis web.

Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni

económicos. Todos los textos de mi autoría tienen ©todos los derechos

reservados. Los contenidos en los link (vínculos) de las notas replicadas

(reproducidas) y/o citadas son de exclusiva responsabilidad de sus autores.

Éste blog ni su autor tienen responsabilidad alguna por contenidos ajenos.

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/CQKRS7QORLDOHKLXJMNI54EUT4.jpg)

:quality(80)/cloudfront-us-east-1.images.arcpublishing.com/lanacionar/MXZF4X6UBZB4BCFL2S3KKTCNHQ.jpg)

/cloudfront-us-east-1.images.arcpublishing.com/lanacionar/UBRFHGKGUVA3FEVLVURR45UPYA.jpg)