"La función de una agencia gubernamental de espionaje es la que es: espiar. Que ese espionaje se lleve a cabo para tratar de garantizar la seguridad de los ciudadanos o para preservar un régimen determinado es otra cuestión que depende del concepto de política, de libertades o de ética del gobierno de cada país. A estas alturas, escandalizarnos porque haya espías o porque los espías se dediquen a espiar está en algún punto entre lo muy ingenuo y lo directamente idiota, y extrañarnos porque esos espías adapten sus métodos a los tiempos en que vivimos es poco menos que absurdo: dado que supuestamente aceptamos – aunque nadie nos lo haya preguntado – que los gobiernos de los países tienen que tener espías y que tenemos que pagar por ellos, ¿preferiríamos que estos siguiesen utilizando herramientas que hoy resultarían a todas luces inútiles, o preferimos que estén “a la última”? " (Enrique Dans)

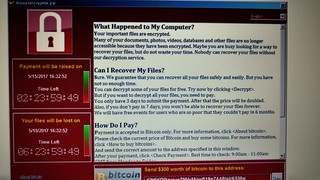

Para los que lo han tomado a la tremenda, sepan que la CIA no ha conseguido crackear el cifrado de aplicaciones como Signal, WhatsApp, Telegram, ni muchos otros. En WIRED se informa que las descripciones de la piratería informática móvil, que se describen en los documentos publicados por WikiLeaks, muestran que la CIA aún no ha roto el cifrado de las apps.

Los protocolos de cifrado de extremo a extremo, en que se basan estas aplicaciones de mensajería privadas, protegen todas las comunicaciones a medida que pasan entre los dispositivos. Nadie, ni siquiera las empresas que prestan el servicio, puede leer o ver que los datos mientras está en tránsito.

Los documentos señalan, según las noticias, que el crackeo se logra accediendo a los datos antes de que se aplique el cifrado en los dispositivos. Una persona normal, que no está implicada en nada malo, no tendría por qué preocuparse de una agencia gubernamental, en un país plenamente democrático, con respeto a los derechos y garantías individuales.

- ¿La CIA puede entrar en mi Whatsapp como alerta Wikileaks?. "Salvo en el caso de un personaje público, la mayoría de los ciudadanos no están en el punto de mira. Para poder instalar los programas descritos en la filtración es necesario que estén en posesión, aunque sea durante unos minutos, del aparato en el que se quiere instalar el programa espía". Rosa Jiménez Cano, publicado por La Nación/El País.

- WikiLeaks, la CIA y la triste normalidad. "La publicación por parte de WikiLeaks de Vault 7, un archivo con más de ocho mil documentos detallando algunas de las técnicas que los espías de la CIA utilizan para acceder a información en dispositivos iOS o Android, en nuestros ordenadores, al uso de televisores inteligentes para escuchar conversaciones o a varias prácticas más igualmente escalofriantes es sin duda preocupante y reaviva las tensiones entre las empresas tecnológicas y las agencias gubernamentales de espionaje… pero resulta escasamente sorprendente. En realidad, no es más que la constatación de un hecho evidente..". Publicado por Enrique Dans.

- Las herramientas de la CIA. "WikiLeaks viene a mostrar que la CIA tiene capacidades para atacar casi cualquier dispositivo, incluidos televisores inteligentes, con su gama de herramientas de hacking, diseñadas para leer y extraer datos de una gran cantidad de dispositivos electrónicos". Por Antonio Ropero, publicado por Hispasec.

- Don't let WikiLeaks scare you off of signal and other encryptep chat apps. "OF ALL THE revelations to come out of the 9,000-page data dump of CIA hacking tools, one of the most explosive is the possibility that the spy agency can compromise Signal, WhatsApp, and other encrypted chat apps. If you use those apps, let’s be perfectly clear: Nothing in the WikiLeaks docs says the CIA can do that". Por Brian Barrett, publicado por WIRED.

- Revelan herramientas de hacking de la CIA. 07/03/2017.

- El poder de las ciberarmas está en utilizarlas, advierten. 06/03/2017.

- Argentina - Proteger los datos del Estado, debe ser una prioridad. 01/03/2017.

- Anticipan un escenario global más complicado y conflictivo. 10/01/2017.

- Congreso de Estados Unidos autoriza a acceder a la computadora de cualquier persona. 14/12/2016.

- Noticias que ponen el acento en la ciberseguridad. 22/09/2016.

- ¿Utilizan los ciberdelincuentes las cámaras de nuestro laptop y celulares para espiarnos?. 16/09/2016.