No soy un blogger profesional, lo aclaro del vamos, pero me ayuda mucho en

el desempeño de lo que hago.

Éste blog o weblog nació allá por marzo de 2006. En ese entonces la ola de

los blogs estaba en ascenso y se hablaba de la

blogosfera. Se decía

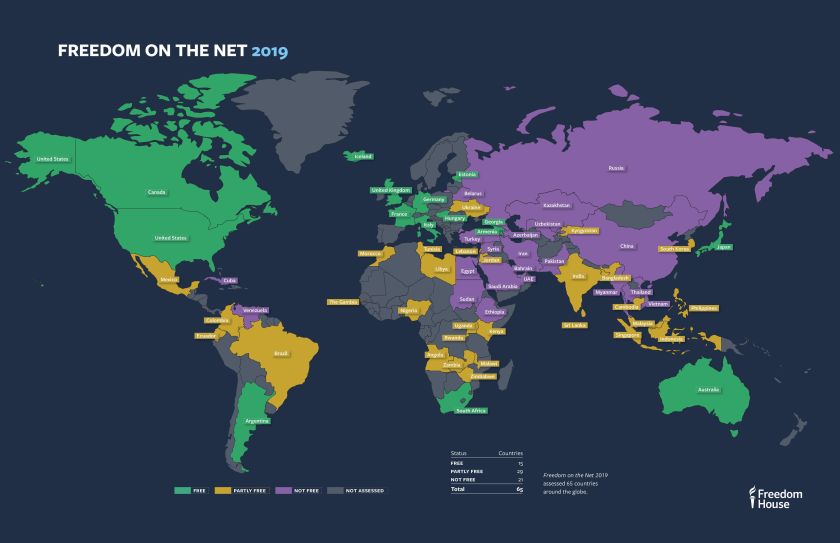

con énfasis que Internet y la blogosfera complementada con las redes

sociales, son "el poder de los sin poder" y que estaba disponible para

cualquiera que desee utilizarlo.

Hoy sigo pensando lo mismo, aunque ese "cualquiera" necesariamente debe

contar con ciertas capacidades personales que lo habiliten a escribir y

desarrollar un blog.

El mundo de los blogs ha venido evolucionando, y aunque las redes

sociales y las apps de mensajería instantánea los ha opacado, los blogs

continúan.

|

"En mi ventana favorita" de Jorge S. King ©Todos los derechos

reservados

Un lugar de inspiración Tienen |

Tienen su origen técnico en la aparición de las primeras comunidades

digitales con conversaciones en hilios, siendo los tableros de anuncios o

BBS (Bulletin Board System) el primer sistema público con software para

ordenadores conectado a internet con una línea telefónica que permitían a

los usuarios leer noticias, descargar documentos y datos e interactuar con

otros usuarios a través de mensajes.

En 1986 tuve mi primera PC AT 286 (Clon) con modem, y entraba en

varios BBS, a los había que ingresar vía dial-up, conectándose a un RAC situado en

Córdoba. Más que nada era para participar y aprender del tema, comunicar e

intercambiar con muchas limitaciones y con un elevado costo telefónico

ciertamente, pero todo vale por el conocimiento.

De blogs empezamos a hablar una década después, en 1998, e iniciamos uno en

2006. Un poco tarde, pues en Abril de 2007 se celebró en Estados Unidos

la primera década de los blogs en Internet.

Haciendo un poco de historia, para algunos los blogs se iniciaron con

Justin Hall, un estudiante de la Universidad de Swarthmore, que creó

links.net en 1994. Los primeros blogs hablaban sobre aspectos personales, y

tenían alguna sección de noticias, pero no siempre.

En 1997, Dave Winer con Scripting News, empezó a hablar de política y

tecnología. Muchos consideran a Winer y su blog el primero de historia,

porque comenzó a redactar contenido valioso para sus seguidores, que no

fuese sobre su vida, sino de opiniones y novedades, además de tener el

diseño actual de los blogs.

En septiembre de 1998, un servicio creado por Pyra Labs llamado Blogger fue

el catalizador que aceleró la expansión de los blogs. Una de las primeras

herramientas de publicación de "bitácoras" en línea, y es universalmente

reconocido por haber ayudado a popularizar el uso de los formularios, en vez

de escribir a mano el código HTML y frecuentemente subir las nuevas

publicaciones.

"En el 2003, Pyra Labs fue adquirido por Google; por ende,

también Blogger. Google consiguió los recursos que Pyra requería. Más

adelante, las "características premium", que eran de pago, fueron

habilitadas para el público en general gracias a la ayuda de Google. En el

2004, Google compró Picasa y su utilidad de intercambio de fotografías

Hello, lo que permitió a los usuarios de Blogger poner imágenes en sus

bitácoras. El 9 de mayo de 2004, Blogger fue relanzado, añadiendo nuevas

plantillas de diseño basadas en CSS, archivaje individual de publicaciones,

comentarios y publicación por correo electrónico. Después, Google lanzaría

una herramienta llamada BlogThis! en la barra de búsqueda Google. Esta

herramienta permite abrir una nueva ventana con un formulario de publicación

que permite al usuario publicar sin necesidad de visitar la página principal

de Blogger".

"A finales de 2006, con el nuevo Blogger Beta, se hizo posible publicar

artículos por categorías o etiquetas (labels), así como la posibilidad de

poner bitácoras de acceso restringido para personas invitadas por un

administrador del blog, entre otras funciones. Inicialmente, el servicio de

Blogger Beta no permitía hacer los cambios a la plantilla modificando el

código HTML. Tiempo después se migraron las cuentas anteriores de Blogger al

nuevo Blogger Beta sin que significase ninguna molestia para sus usuarios".

(De la historia de Blogger)

Desde entonces todo fue evolucionando y creció la "blogosfera". Tanto que

en 2007 se hablaba que "El quinto poder se teje en la blogosfera" y se decía que "actuaba de vigilante de los medios tradicionales de

comunicación. Entre todos, tienen tanto poder como algunos de los periódicos

más influyentes del mundo".

Un notable bloguero español, Enrique Dans, comentó por aquellos tiempos que

"el poder de la blogosfera es el que pueden desarrollar personas que hacen

algo porque les gusta y les interesa, porque son amateurs en el puro sentido

de la palabra y con la connotación positiva que la palabra jamás debió

perder: quien hace algo porque “lo ama”, porque quiere hacerlo".

Para finales de 2008 Technorati registraba 133 millones de blogs, aunque

sólo 900.000 publicaban cada día. Se hablaba que la blogosfera había

tocado techo. Y comenzaban a darle más importancia a las redes

sociales.

Se

estima

que hay más de 600 millones de blogs en el mundo en 2020, que realizan más

de 5.760.000 publicaciones en Internet todos los días. Y que 6.7 millones de

personas publican regularmente publicaciones de blog. (websitehostingrating.com).

Lo cierto es que existe una "cultura blogging", hubo un tiempo que fue un

medio de socialización interesante, se formaban micromundillos donde gente

de distintos lugares en el mundo se conocían e interactuaban intercambiando

información, novedades, comentarios y vivencias personales. Y surgían

amistades con una relación epistolar interesante. Hasta que se impusieron

las redes sociales y los sistemas de mensajería instantánea.

Pero los blogs y los blogueros (bloggers) perduraron. Se suele decir que la fuerza de los blogs aún está en ascenso, un ejemplo interesante son los

blogs de moda y belleza que ya son más importantes que las revistas de

moda.

Se valoran los blogs como grandes fuentes de información, incluso se los

compara con los medios de comunicación tradicionales. Y muchos de éstos

medios tienen blogs como parte de su oferta de contenidos. No pocos medios y

sitios especializados en una temática específica, se iniciaron como un blog

personal.

No pocos medios digitales han creado, en su dominio, weblogs para que sus

propios redactores escriban sobre una determinada temática.

Muchos de los sitios de información a los que el público acude por

información especializada, son en realidad weblogs. Ese importante público

es esa porción de la sociedad inteligentemente informada que usa accesos

directos en sus redes sociales para acceder a las noticias y publicaciones

producidas por los weblogs.

Existe una tendencia para los blogs, que es conseguir clientes mediante la

estrategia Inbound Marketing o crear un blog para el desarrollo de la marca

personal.

Desde 2013, los blogs son el recurso digital de mayor influencia, en

Internet, para realizar compras en general, detrás de los sitios web de ventas

y los sitios web de la marca. Aunque se informa que los blogs ocupan la

quinta posición dentro de los servicios online más utilizados por los

internautas, por debajo de YouTube, Facebook, WhatsApp, o Instagram.

Además, tienen ventajas comparativas sobre las redes sociales, tienen

informaciones mucho más extensas.

Tiene que quedar claro que blogs y redes sociales son medios para compartir

contenido de forma diferente y complementaria.

Por ejemplo, los blogs son ideales para informar y educar a sus potenciales

clientes sobre ideas y soluciones. Las redes sociales ofrecen oportunidades

de acercamiento entre las empresas y sus clientes.

Los blogs atraen audiencia de forma orgánica a través de contenidos

relevantes, aumentando las visitas. Las redes sociales funcionan muy bien

como medios de difusión para atraer visitantes al blog o sitio web.

Los blogs no poseen restricciones de tiempo, desde que el contenido

mantenga su relevancia. En las redes sociales la vigencia del contenido es

temporal y rápidamente se pierde en el feed de actualizaciones.

Con los blogs, las empresas tienen un mayor control sobre el funcionamiento de

la estrategia digital, logrando resultados a largo plazo. Con las redes

sociales las empresas se hacen rehenes de las reglas adoptadas por la red

social, que sufren cambios frecuentes que pueden afectar directamente los

resultados.

La mejor estrategia es combinar blogs con las redes sociales para que se

complementen. Lo ideal es que se publiquen en las redes sociales contenidos de

los blogs. Usar a las redes sociales como apoyo del blog buscando la conexión

entre la información de calidad y la interacción del público.

El blog es una herramienta fantástica, una verdadera máquina que funciona 24

horas al día, 7 días a la semana y 365 días al año sin depender del tráfico

pagado ni de todas las restricciones que las redes sociales han impuesto en la

actualidad.

El bloguero

Cualquier persona con ciertas capacidades, que de manera relativamente profesional, se dedica a

desarrollar un blog en el tiempo es un bloguero. Normalmente todos se inician

con conocimientos básicos sobre como utilizar plataformas digitales, e-mail,

redes sociales, subir fotos a la red y sobre plataformas más populares de

blogging (Blogger, Wordpress, etc.).

El verdadero bloguero tiene cierta pasión por lo que hace, no cualquiera llega

a ésta instancia, por algo millones de blogs se abren por día y sólo un mínimo

porcentaje se mantienen con vida a través de los años. La constancia es una de

las características que hay que tener para continuar, como todo lo que se

emprende en la vida.

Un bloguero escribe siempre desde un punto de vista personal, suele ser un

autodidacta, cuando aborda un tema específico es un experto en el tema que

trata, transmite información fiable y rastreable, y no habla de lo que no

sabe. Valora su responsabilidad editorial.

Comulga con esa filosofía y ética similar a la ética hacker, tiene un

conjunto de principios morales y filosóficos surgidos y aplicados a las

comunidades virtuales.

Muchos blogueros hemos adoptado el código de conducta redactado por

Tim O'Reilly, El código tiene siete puntos:

-

Toma la responsabilidad no solo por tus propias palabras sino también por

los comentarios que permites en tu blog.

- Etiqueta tu nivel de tolerancia para las personas

- Considera la eliminación de los comentarios anónimos.

- Ignora a los duendes.

-

Sigue la conversación fuera de Internet, habla directamente o encuentra a

algún intermediario que pueda hacerlo.

- Si sabes de alguien que se esté comportando mal, házselo saber.

- Exprésate y sé libre.

Un buen bloguero comienza a escuchar y observar con más detalle todos aquellos

aspectos que estén relacionados con lo que escribe en su blog, investiga y aprende; también

comienza a observar y a apreciar de manera técnica para tomar fotografías, y

se inspira en aquellos detalles, que antes pasaban de como intrascendentes. Un

buen bloguero suele apuntar a ser un buen fotógrafo, es perfeccionista.

Como con todo escritor, tiene a la lectura como una de las formas de

aprendizaje que más le aporta beneficios. La lectura mejora la redacción,

aporta puntos de vista, formas de aprender y adquirir habilidades formándose

uno mismo, a su ritmo y en base a sus intereses y necesidades. Sin embargo, en

ocasiones es poco el tiempo del que se dispone para tales fines, y hay que

tener bien en claro que no cualquier lectura aporta beneficios, por lo que se

debe aprender a buscar y seleccionar que leer para informarse y aprender.

No son pocos los blogueros exitosos que insisten con que hay que aprender a

buscar los huecos para la lectura. Según los más "expertos" en el tema, hay

varias razones por la que la lectura ayuda:

- Ayuda a estimular tu mente.

- Disminuye el stress.

- Es una fuente de conocimiento.

- Ayuda a ampliar tu vocabulario.

- Mejora tu memoria.

- Desarrolla tu capacidad analítica.

- Ayuda a mejorar la concentración.

- Te ayuda a escribir mejor.

- Es otra forma de ocio. (es una manera de pasar un buen rato)

Suelen recomendar tratar de encontrar un hueco muy temprano por las mañanas,

cuando más temprano mejor dicen. Las personas están "descansadas", sin apuros,

ni ruidos, y tras un nutritivo desayuno es una manera de estimular al cerebro

y que se ponga en funcionamiento.

Para quienes trabajamos y tenemos obligaciones no es fácil, no siempre se

puede, pero no es imposible. "Al que madruga, Dios lo ayuda", señala un

antiguo dicho de sabiduría.

No pocas veces encontré un momento tras tomarme un rato para apreciar los

atardeceres desde mis ventana favorita. Cada vez que puedo me parapeto allí,

con mi cámara, para apreciar el atardecer. El final del día es un buen momento

para ver algunos espectáculos que nos suelen regalar desde el Cielo.

En éste blog abundan las fotos desde ese lugar especial. La fotografía

complementa mi gusto por bloguear. Ventanear, oteando el horizonte, disfrutar

del espectáculo de las arboladas frente a mis ventanas es algo que aprovecho

en cuanto tengo un minutito.

Un coffee break puede ser la oportunidad para unos disparos con la cámara. Y

desde hace un tiempo despertó mi interés la observación de aves. De hecho,

éste tiempo de aislamiento, por la pandemia ha convertido la observación de

aves en algo popular, y yo me le dedico en cuanto puedo un momentito a los

visitantes frecuentes

de las arboledas frente a mis ventanas.

En fin, me gusta ser bloguero, me aporta mucho bienestar. El "blogging" como

actividad, es muy recomendable, sin dudas lo digo.--

Todas las fotografías con Todos los derechos reservados por Jorge S. King© 2006-2020 Absténgase de utilizarlas

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y los

anuncios, para ofrecer funciones de medios sociales y para analizar el

tráfico. Además, compartimos información sobre el uso que haga del sitio web

con nuestros partners de medios sociales, de publicidad y de análisis web.

Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni

económicos. Todos los textos de mi autoría tienen ©todos los derechos

reservados. Los contenidos en los link (vínculos) de las notas replicadas

(reproducidas) y/o citadas son de exclusiva responsabilidad de sus autores.

Éste blog ni su autor tienen responsabilidad alguna por contenidos ajenos.