¿Tendremos problemas con Telegram?. Como no pocos elegí Telegram como

mensajero, por sus ventajas comparativas a la hora de evaluar seguridad y

confiabilidad en la app, que promete mayor privacidad en la encriptación de

mensajes, facilita un mejor manejo de stickers y grupos.

Fue de los primeros servicios en incorporar el cifrado para asegurar mayor

nivel de seguridad en el intercambio de mensajes. Tiene una versión web,

permite hacer grupos de hasta 10 mil usuarios, y chats secretos, que se

autodestruyen una vez que fueron leídos.

"La aplicación fue fundada en 2013 por Pavel Durov, un multimillonario

tecnológico nacido en Rusia que construyó su reputación al crear la

aplicación de mensajería imposible de piratear. "Creo que la privacidad, en

última instancia, y nuestro derecho a la privacidad, es más importante que

nuestro miedo a que sucedan cosas malas, como el terrorismo", dijo en 2015

en un evento organizado por TechCrunch" (The Guardian).

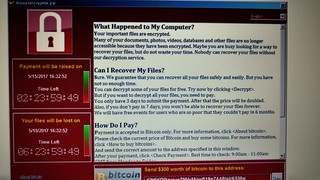

La novedad es que siendo tan segura, está siendo elegida por los "bad boys" como mensajero para comunicar sus actividades.

Hoy en diario ingles

The Guardian informó

que "los parlamentarios, los líderes de las comunidades religiosas y los

grupos involucrados en la lucha contra el odio han enviado una carta a

Telegram instándola a tomar medidas, ya que surgió como una "aplicación de

elección" para racistas y extremistas violentos".

"Un informe de esta semana encontró que la aplicación de mensajería había

surgido como un centro central para varios movimientos de conspiración que

propugnaban tropos y memes antisemitas, incluido QAnon, así como otros sobre

la extrema derecha que promueven la violencia".

Es sabido que desde el 2015 existen denuncias y acciones contra Telegram

por el uso que hacían de la aplicación entidades terroristas como ISIS.

Debido a esos incidentes el equipo de desarrolladores de Telegram tomaron

acciones para impedir la difusión de contenido público de índole violento

incluido la actualización de los términos de uso y la cooperación con la

Interpol.

En una actualización de la política de privacidad de Telegram, de agosto de

2018, expresa que "si Telegram recibe una decisión judicial que confirme que

usted es sospechoso de terrorismo, entonces podemos hacer pública [a las

autoridades correspondientes] su dirección IP y su número de teléfono".

Estos únicos datos son provenientes de las sesiones que inició. En caso que

ocurra, se anunciará en un informe en el canal Transparency. La

actualización es una iniciativa al Reglamento General de Protección de

Datos, negando alguna petición de las agencias de policía.

Sin embargo, se señala que la medida de Telegram no resulta adecuada para

identificar responsables por actos ilegales. Y ésto despertó el malestar de

políticos.

Puede ser posible que en muchos casos los mismos políticos que se molestaron son

o han sido usuarios de la aplicación y decidieron usarla por su seguridad y

confiabilidad.

Los "chicos buenos" también la usan, entidades y personas, periodistas

y activistas en la mayor parte del Mundo, especialmente en países y regiones

gobernadas por corruptos y mafiosos. Por ejemplo, el Consorcio Internacional

de Periodistas de Investigación (ICIJ, por sus siglas en inglés), responsable

de la investigación conocida como Pandora Papers, está entre sus usuarios.

Las empresas vieron en Telegram una forma de estar más cerca de sus clientes y

ofrecerles una mayor seguridad en sus "conversaciones" y transacciones.

La gente común que entiende que la privacidad es un derecho fundamental,

consagrado en numerosos tratados de derechos humanos. Que la privacidad es

central en la protección de la dignidad humana y constituye la base de

cualquier sociedad democrática ve en Telegram una herramienta para preservar

su privacidad.

Recientemente Telegram recibió a 70 millones de usuarios nuevos en muy pocos

días tras la última la caída de WhatsApp. Fue un gran golpe la Facebook Inc.

El hecho causó que muchas empresas pusieran una mirada cercana a las bondades

de Telegram como alternativa a su WhatsApp corporativo.

Pienso que se ha transformado en una herramienta demasiado buena al alcance de

cualquier persona y eso está molestando a algunos ámbitos de poder. Esos

poderes siempre tienden a controlar a sus "gobernados".

No es difícil pensar que puede haber controles e imposiciones a su uso, por lo

que los usuarios debemos estar atentos.-

Nota relacionada:

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y los

anuncios, para ofrecer funciones de medios sociales y para analizar el

tráfico. Además, compartimos información sobre el uso que haga del sitio web

con nuestros partners de medios sociales, de publicidad y de análisis web.

Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni

económicos. Todos los textos de mi autoría tienen ©todos los derechos

reservados. Los contenidos en los link (vínculos) de las notas replicadas

(reproducidas) y/o citadas son de exclusiva responsabilidad de sus autores.

Éste blog ni su autor tienen responsabilidad alguna por contenidos ajenos.

:quality(80)/cloudfront-us-east-1.images.arcpublishing.com/lanacionar/MXZF4X6UBZB4BCFL2S3KKTCNHQ.jpg)

:quality(80)/cloudfront-us-east-1.images.arcpublishing.com/lanacionar/MXZF4X6UBZB4BCFL2S3KKTCNHQ.jpg)