La advertencia a la humanidad del premio "Nobel" de la alimentación.

Publicado por

La Nación.

Rattan Lal, nacido en la India y ciudadano norteamericano, fue el último

ganador del World Food Prize, considerado el Premio "Nobel" de la

alimentación. Lal, experto en suelos, fue distinguido por haber promovido

técnicas de conservación que beneficiaron a unos 500 millones de pequeños

productores en todo el mundo. Fue uno de los invitados de honor del Congreso

virtual de Aapresid, donde habló de la importancia del suelo en el futuro de

la humanidad.

|

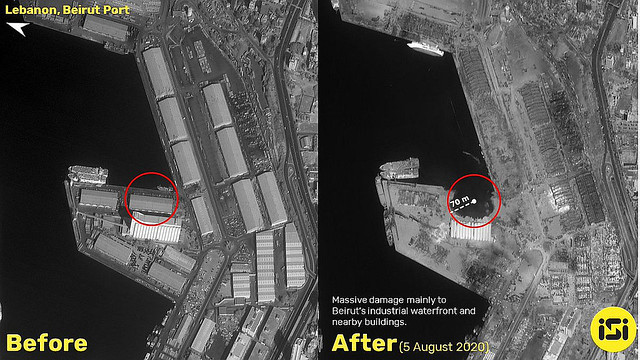

| Foto de Jesús Dehesa, vista en Flickr |

"Tenemos que hablar de cómo asegurarnos que la salud del suelo sea mejorada,

porque el suelo, las plantas, animales, personas y ecosistemas son uno e

indivisibles. Y, si se degrada, la salud de todo se degrada con él y es aquí

donde yace el futuro de la humanidad, en restaurar la salud del suelo",

afirmó.

Para el profesor en Ciencias del Suelo, director del Centro de Manejo y

Secuestro de Carbono de la Universidad de Ohio, el impacto sobre el

ecosistema y el clima comenzó con los inicios de la agricultura, hace unos

14.000 de años.

"El precio ecológico de modelos no sustentables es muy elevado y no sólo lo

pagan los animales y vegetales sino también los suelos", indicó. A lo largo

de la charla, ahondó sobre cómo el crecimiento de la población ha impactado

en las emisiones y lo que se debe hacer para cuidar los suelos.

Entre 1800 y 2017 la población mundial creció de 989 a 7550 millones de

habitantes. Las tierras cultivadas pasaron de 420 a 1396 millones de

hectáreas en el mismo período. La incorporación de nuevas tierras a la

agricultura a fuerza de deforestación provocó la acumulación de 675 Gt de

emisiones, que seguirán afectando los ecosistemas de donde provienen los

alimentos, fibras y energías.

Cerca de 35 billones de hectáreas de suelos fueron degradadas por erosión,

pérdida de carbono orgánico, salinización, según amplió.

"Esa degradación se refleja hoy como disturbios civiles, toma de tierras,

refugiados del suelo e inestabilidad política. La degradación no hará más

que incrementarse con el cambio climático y la urbanización. Se prevén 83

megaciudades en 2100, lo que no sólo representa más superficie sino mayor

concentración de recursos", afirmó el invitado de honor.

En esa línea, dijo que el 25% de los alimentos consumidos tendrán que ser

producidos dentro de las ciudades y a partir del reciclado de agua y

nutrientes. La circularidad, el reciclaje, las plantas que absorban metales

pesados, la agricultura urbana, la hidroponía y los jardines verticales

serán herramientas clave.

Para Lal, la sociedad necesita un cambio de paradigma y la agricultura debe

ser parte de la solución. Convocó, además, que haya una "revolución verde"

del siglo XXI, la cual debe basarse en la resiliencia del suelo y los

ecosistemas; ser impulsada por la ciencia y el conocimiento.

"Los agroecosistemas del futuro deben ser multifuncionales, biodiversos,

restaurativos y holísticos", sostuvo. A su vez, indicó que se necesita del

trabajo de agrónomos, geólogos, genetistas, así como la integración de

prácticas como la siembra directa, los cultivos de cobertura o de servicios,

la ganadería y la agroforestación.

"Será necesaria una ecointensificación, favorecer las micorrizas, crear

suelos que supriman enfermedades, priorizar la fertilización con carbono más

que la típica NPK (nitrógeno, fósforo, potasio). Las innovaciones

tecnológicas entre 2025 y 2050 vendrán de la mano de la restauración de la

Biósfera, la agricultura sensible a la nutrición, la agricultura sin suelo y

hasta la agricultura espacial", ahondó. / Publicado por La Nación.-

Post relacionado:

- Quemas e incendios en Argentina. 24/08/2020.-

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y

los anuncios, para ofrecer funciones de medios sociales y para analizar el

tráfico. Además, compartimos información sobre el uso que haga del sitio

web con nuestros partners de medios sociales, de publicidad y de análisis

web.

Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni

económicos. Todos los textos de mi autoría tienen ©todos los derechos

reservados. Los contenidos en los link (vínculos) de las notas replicadas

(reproducidas) y/o citadas son de exclusiva responsabilidad de sus

autores. Éste blog ni su autor tienen responsabilidad alguna por

contenidos ajenos.