Por Alexandra Samuel, publicado en The Wall Street Journal.

¿Qué se puede hacer cuando la mayor amenaza a su ciberseguridad vive bajo su propio techo?

Es un hecho de la vida en línea: una red sólo es tan fuerte como su eslabón más débil. Para muchos, ese eslabón más débil son sus hijos. Descargan virus sin darse cuenta, eluden normas de seguridad para visitar sitios que sus padres no autorizan y gastan mucho dinero usando el sistema de pedidos en un clic de sus padres.

Y, lo más frustrante de todo, muchos superan con holgura la capacidad de sus padres de evitar que hagan travesuras; de hecho, muchos actúan como la ayuda técnica de facto de la familia. En una encuesta reciente, la mitad de los estadounidenses con hijos menores de 18 años indicaron que sus hijos habían violado su seguridad en línea de alguna forma. Y el costo de esas violaciones se puede acumular, ya sean computadoras dañadas, productividad perdida o dinero gastado en compras no autorizadas.

|

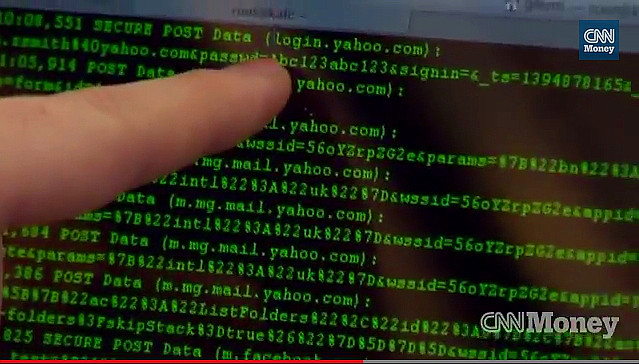

| Foto de Pipy Lupindo, vista en Flickr La foto no pertenece a la nota de WSJ |

Mantenerse un paso por delante de los niños es aún más complicado porque no alcanza con que los padres impidan las travesuras. También deben tener presente que sus hijos buscan en ellos modelos de comportamiento. Así que muchas estrategias de seguridad que usan también deben ser lecciones que ayuden a sus hijos a mantenerse por el buen camino.

Felizmente, hay muchos pasos que no sólo reforzarán su seguridad, sino que también lo convertirán en una guía útil para su hijo. A continuación, algunas medidas que debería tomar.

La tecnología y sus hijos

Los niños de 5 años que se portan bien y los jóvenes rebeldes de 15 años representan riesgos de seguridad radicalmente distintos. Su pequeño podría tocar accidentalmente varias teclas y cambiar el nombre de su disco rígido; su hijo de cuarto grado podría saber lo suficiente de tecnología como para descargar varios archivos, y virus.

Entender cómo lidiar con esos problemas potenciales implica obtener un panorama preciso de la tecnología en su casa y cómo la usan sus niños.

Primero, asegúrese de saber exactamente qué máquinas, aparatos y archivos usan sus hijos para saber qué necesita poner bajo llave. No sólo las computadoras o tabletas de los pequeños; recuerde que muchos les prestamos nuestros teléfonos o tabletas a nuestros hijos en algunas ocasiones. Además, no olvide otros aparatos conectados a Internet, como su consola de juegos, el lector de libros electrónicos o el conversor de TV por cable.

A continuación, identifique qué contraseñas conocen sus hijos y considere cuáles deberían ser manejadas sólo por adultos. Con preadolescentes, una buena práctica es tener perfiles separados en cualquier aparato que usen sus niños, y darle a cada uno un perfil que les permita conectarse a aplicaciones o juegos educativos, mientras se reserva sólo para usted el acceso administrativo total.

Enséñeles a sus hijos que los perfiles de otras personas están fuera de su alcance y asegúrese de que sólo tengan la contraseña para su propio perfil. Los niños más grandes probablemente querrán administrar sus propios perfiles y aparatos, y que su historial de navegación sea privado, pero de todos modos usted debería monitorear el acceso que tengan a sus aparatos y cuentas, o los compartidos.

Luego analice de forma realista el temperamento y comportamiento de su hijo. ¿Tiene un adolescente que está probando sus límites constantemente? ¿Un hacker natural que es incansablemente curioso sobre lo que puede acceder, vulnerar o reprogramar? Eso significa tomar una postura más severa sobre la seguridad. Luego, debe entender cuán habilidosos son sus hijos. Debe monitorear la capacidad de sus niños de evadir las restricciones paternas y de alterar sus aparatos.

Eleve su nivel de seguridad

Luego debe elevar lo más posible el nivel de seguridad de su red, y asegurarse de que sus hijos entiendan la importancia de la seguridad.

Primero, ocúpese de sus contraseñas. La mejor práctica es usar un administrador de contraseñas como LastPass o 1Password para generar y recordar contraseñas únicas y complejas para cada sitio que usa. Lo importante es que use distintas contraseñas en distintos lugares, y que no use una contraseña que podrían adivinar sus hijos.

Segundo, asegúrese de que los archivos en su computadora personal sean compartidos sólo si alguien accede a su computadora con una contraseña. De esa forma, sus niños no pueden acceder a sus archivos, ni borrarlos o modificarlos conectándose de forma remota.

Tercero, establezca un sistema de respaldo para todas las computadoras y aparatos en su casa. El mejor enfoque es rotar entre dos discos de respaldo, para que si su hijo descarga algo que infecta un disco con un virus, aún tenga un respaldo previo.

Cuarto, impida compras no autorizadas al desactivar los pedidos en un clic y asegurarse de que cada compra dentro de una aplicación y cada descarga de medios sea posible sólo con contraseña.

Eso es lo básico. Luego debe enseñarles a sus hijos a reducir los riesgos de sus actividades en línea: cómo reconocer la diferencia entre una fuente confiable y una potencial fuente de software maligno; cómo elegir una contraseña segura; cuándo usar su nombre real en línea y cuándo conviene un pseudónimo.

Solucione bien los problemas

Mientras las buenas prácticas de seguridad pueden reducir su nivel de riesgo general, también necesita un plan para cuando ese plan falla.

Si sus hijos están acostumbrados a hablar con usted sobre lo que hacen en línea, enséñeles a reportar problemas. Si su hija le muestra cómo hizo para evadir las restricciones que usted le había fijado, puede castigarla, y asegurarse de que la próxima vez no le cuente lo que hace, o puede agradecer por su ingenuidad. Así, aprende que debe contarle sobre cualquier actividad que podría debilitar su seguridad. También es bueno pedirles a los niños que le ayuden a solucionar cualquier problema que pudieran haber causado.

—Alexandra Samuel es investigadora de tecnología y autora del libro ‘Work Smarter with Social Media’, algo así como ‘Trabaje de forma más inteligente con los medios sociales’. / Por Alexandra Samuel, publicado en The Wall Street Journal.--