Por Douglas Heaven, publicado por BBC Future.

Si entras en la página del gigante del comercio electrónico Alibaba, un servicio de compra al por mayor que es una especie de respuesta china a eBay, verás imágenes y descripciones de cualquier cosa que quieras comprar, desde fregaderos de cocina hasta yates de lujo.

Cada producto tiene un título corto, pero en su mayoría son poco más que una lista de palabras clave: términos de búsqueda elegidos para asegurarse de que ese cargador USB de celular o ese par de overoles ignífugos emerjan primeros en un mar de miles y miles de productos similares.

Parece fácil, pero tiene un cierto arte.

Alibaba, sin embargo, reveló recientemente que está entrenando Inteligencia Artificial (IA) para que genere esas descripciones de forma automática.

Y no son los únicos.

En las últimas décadas, la Inteligencia Artificial ha sido enseñada a componer música, pintar cuadros o escribir (malos) poemas. Ahora escribe también texto de anuncios, a un ritmo de 20.000 líneas por segundo.

"Los bots generativos son el nuevo chatbot", explica Jun Wang, del University College London. "Generar texto es solo una de sus aplicaciones".

El texto ideal a un par de clics

Lanzado por la rama de marketing digital de Alibaba (Alimama), el escritor de texto por Inteligencia Artificial aplica el aprendizaje profundo (deep learning) y la tecnología de procesamiento del lenguaje natural a millones de descripciones de productos en las páginas Tmall y Taobao de Alibaba para generar nuevo texto.

Visto en YouTube vía Alibaba.com

"La herramienta elimina la incomodidad de tener que pasar horas buscando inspiración para el diseño mirando los listados de los competidores y las páginas de los fabricantes", dice un portavoz de Alibaba. "El usuario puede crear su texto ideal con solo un par de clics".

Más allá de sus incursiones en el mundo del arte, crear texto insulso como el que se utiliza en un anuncio es donde los sistemas generadores van a tener un mayor impacto en el corto plazo.

El software producirá millones de palabras e imágenes que verán, e influirán, sobre millones de personas cada día.

Y si hacen el trabajo lo suficientemente bien, nunca nos daremos cuenta de la diferencia.

La línea entre lo que es agencia de los hombres y de las máquinas ya está difuminada en internet.

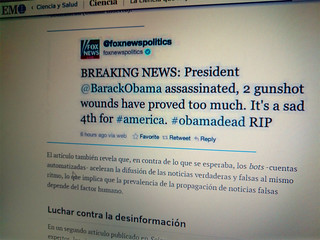

Los bots de Twitter diseminan semillas de desinformación, los bots de spam generan correos extrañamente poéticos sobre el Viagra, y los agregadores automáticos encuentran y republican artículos de noticias online tan rápido que puede ser difícil determinar quién publicó antes qué y cuándo.

"Bienvenidos al futuro"

Consideremos las noticias sobre el redactor de Alibaba. La versión en inglés de la nota de prensa fue utilizada por varios sitios de noticias, en su mayoría de Reino Unido, Estados Unidos e India.

Pero entre esos primeros reportes aparecía un video en un desconocido canal de Youtube llamado "Breaking News" ("Últimas noticias").

Ahí, una voz sintetizada lee la noticia, con subtítulos que aparecen sobre una serie de imágenes de archivo relacionadas con Alibaba y el comercio electrónico.

Y escondido en la descripción del video hay un vínculo a la fuente del texto: un artículo publicado hace más o menos una hora antes por el International Business Time, una página web con base en India.

La rapidez y la extraña chapucería con la que se reutilizó la historia original —los subtítulos están copiados encima como si fueran parte del texto principal— sugieren que el video se generó de forma automática.

También lo hace el hecho de que, además del video de Alibaba, el canal parece no postear nada que no sean reportes de noticias sobre fútbol internacional, también republicadas a partir de otras fuentes.

Es posible que alguien esté eligiendo qué historias republicar, pero no se ve ningún tipo de actividad humana en el canal ni en la cuenta de Twitter asociada al mismo.

Así que tenemos noticias sobre una Inteligencia Artificial producida por otra. Bienvenidos al futuro: al mismo tiempo raro y mundano.

"No es ciencia ficción", dice Wang.

Herramienta simple

El investigador de UCL cree que la publicidad es un entorno ideal para la Inteligencia Artificial generadora porque tiene un objetivo claro. "Lo que quieres es maximizar el número de personas que hacen clic y luego compran", dice. "No estamos hablando de generar arte".

Según Alibaba, utilizar esta herramienta es simple. Proporcionas un vínculo al objeto para el cual quieres una descripción y luego haces clic en un botón. "Esto genera numerosas ideas de texto y opciones", dice el portavoz de Alibaba.

"El usuario puede entonces alterar todo, desde la duración al tono, como le parezca mejor".

La herramienta es también prolífica. Alibaba dice que puede producir 20.000 líneas de texto por segundo y que se está utilizando casi un millón de veces al día por parte de empresas —incluso por la marca de ropa estadounidense Dickies— que quieren crear múltiples versiones de anuncios que sigan consiguiendo llamar nuestra atención cuando se presentan en espacios de distintos tamaños en las páginas web.

Y no solo lo hace Alibaba. Su principal rival, JD.com, dice que también utiliza software, que llama "robot de Inteligencia Artificial escritor" para generar descripciones de productos.

Según la página web de tecnología ZDNet, el sistema de JD.com puede producir más de1.000 "piezas de contenido" al día y tiene una debilidad por el lenguaje florido, describiendo por ejemplo los anillos de boda como un símbolo de "gotas de santo matrimonio del cielo".

Escepticismo

Mark Riedle, del Instituto de Tecnología de Georgia, es escéptico sobre que esas herramientas sean tan buenas como sugieren todas estas relaciones públicas favorables.

Incluso si ignoramos la afirmación en la nota de prensa de Alibaba de que su redactor de Inteligencia Artificial puede clavar el test de Turing, durante el que la Inteligencia Artificial debe pasar como humano, hay preguntas sobre este enfoque.

Para empezar, no sabemos cuán buenos estos sistemas para conseguir ese objetivo claro de hacer que la gente haga clic y luego compre, un proceso conocido como conversión.

Aprender a producir texto que describe un objeto es, definitivamente, el tipo de cosa en la que los sistemas generadores se han convertido en buenos, dice Riedl. "Puedes tomar una imagen o unas cuantas palabras clave y producir algo que se parece a una descripción de producto".

La Inteligencia Artificial puede reconocer la imagen de una cámara, por ejemplo, buscar lo que sabe sobre este objeto y hacer una corta descripción que parezca escrita por un humano.

Pero esto es solo la mitad del trabajo. "Crear texto trata realmente de long tail (en español larga cola, o agregación de nichos)", dice Riedl.

Para convertir clics en ventas, especialmente cuando la competición por la atención online es tan feroz, necesitas ocuparte de las preocupaciones e intereses específicos de una audiencia particular, posiblemente de nicho.

"No quieres decir solo 'esta es la cámara y estas son las características', quieres decir por qué alguien debería comprarla o por qué esta cámara resuelve problemas que otras no resuelven", dice Riedl.