La guerra física y la ciberguerra ya no se pueden distinguir: realidades de hoy y peligros de mañana.

Publicado por Infobae.

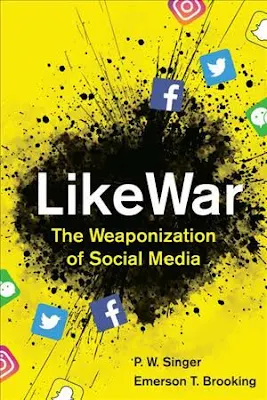

En "LikeWar, The Weaponization of Social Media", que la crítica estadounidense destaca como el mejor libro entre los que analizan la ciberguerra, Peter Singer y Emerson Brooking advierten que internet ya salió de la adolescencia y que la convergencia entre el mundo real y el mundo virtual tiene consecuencias ya que las redes sociales, por naturaleza, son aceleradores de la violencia.

El 14 de noviembre de 2012 Israel comenzó la Operación Pilar Defensivo con el asesinato de Ahmed Yabari, un jefe de Hamas en Gaza. Nada inusual en la dinámica de Medio Oriente. No se puede decir lo mismo de la transmisión del video de la muerte de Yabari en las cuentas de Twitter, Facebook, Tumblr y hasta Pinterest de las fuerzas armadas israelíes. En respuesta, las cuentas de Hamas amenazaron con una guerra infernal. Y unos 10 millones de personas (sólo un millón de la región, el 90% desde el resto del mundo) se sumaron al conflicto virtual en tiempo real.

A medida que Israel avanzaba en sus blancos de los ocho días que duró Pilar Defensivo, sus militares mostraban en las redes sociales los destrozos y las armas incautadas. Hamas comenzó a hacer lo mismo. Y en las plataformas la gente seguía la guerra como una competencia deportiva, eligiendo un lado, alentando e insultando.

Peter Singer (consultor de inteligencia en los Estados Unidos y autor de numerosos libros sobre geopolítica e internet) y Emerson Brooking (especialista en conflicto y redes sociales e investigador del Consejo de Relaciones Exteriores) miraban, también, asombrados: era la primera batalla física en la que el público participaba de manera virtual.

Ya conocían que un hecho del mundo real podía alterar la circulación en las redes. Pero estaban viendo lo opuesto: lo que sucedía en internet afectaba los hechos en el campo de batalla.

Al observar el mapa de los ataques aéreos israelíes notaron que cambiaba según quién iba ganando en la batalla de las redes sociales. Un pico abrupto de simpatía online por Hamas reducía a la mitad los ataques israelíes en el territorio y duplicaba los esfuerzos en las plataformas, lo que hacía que luego aumentaran los ataques reales.

¿La razón? "Los políticos y los comandantes de las fuerzas armadas israelíes no sólo habían leído cuidadosamente los mapas del campo de batalla. También habían mantenido la mirada en sus cuentas de Twitter", escribieron Singer y Brooking en su nuevo libro,

LikeWar, The Weaponization of Social Media (Símil-guerra: la armamentización de las redes sociales), que la crítica estadounidense destaca como la gema entre la gran cantidad de textos que analizan las formas de la ciberguerra.

Las autoridades israelíes tomaban decisiones a partir de los tuits y retuits de la gente y también los trolls y los bots. El efecto de escala, o crecimiento descomunal, que caracteriza a los algoritmos, decidía las acciones bélicas físicas. Mientras Pilar Defensivo se desarrollaba las fuerzas armadas de Israel aprendían sobre la particularidad de esta lucha, al punto que crearon unidades militares de guerra online, donde en lugar de municiones se usan memes.

Como casi todos los expertos en ciberseguridad, Singer y Brooking imaginaban la ciberguerra como las acciones "de los hackers que ingresan a las computadoras e implantan líneas maliciosas de código", "una tecno-pesadilla marcada por las redes caídas, la alteración de los mercados financieros y los apagones de electricidad".

Pero a esa distopía se le anticipó esta otra forma, de la que el ex director ejecutivo de Cambridge Analytica, Alexander Nix, se convirtió en profeta accidental: "Suena espantoso, pero estas cosas no necesariamente deben ser verdaderas en la medida en que se crea en ellas".

Es difícil que un libro sobre la guerra no cite a Carl von Clausewitz, y este lo hace para recordar que ella es parte de la política, que forman juntas un continuo en la búsqueda del poder. Y la ciber guerra no es distinta. "Hoy es posible comunicarse directamente con gente con la que uno está ostensiblemente en guerra, enviarles pedidos de 'amistad', persuadirlos o debatir con ellos, o acechar silenciosamente sus vidas digitales. Los soldados que se enfrentan en el campo de batalla pueden encontrarse en línea y darles 'like' o trolear a sus enemigos".

A partir del tesoro de información que la gente vierte en las redes sociales, "se podría identificar a unas pocas decenas de simpatizantes en una población de millones y prepararlos para que cometan actos de violencia contra sus conciudadanos", escribieron. "Voluntarios entusiastas se podrían sumar a brigadas nacionalistas para agitar el odio y el resentimiento entre pueblos rivales, desatando una guerra o un genocidio. Inclusivo podrían dividir y conquistar en la política de otro país a distancia". Y ninguno de esos escenarios, enfatizaron, es hipotético: "Cada uno de ellos ha sucedido ya". Y volverán a suceder.

Desde las naciones más poderosas hasta los defensores de las causas menos populares, todos los combatientes del siglo XX han convertido las redes sociales en un arma para su guerra. "Todos luchan para torcer el ambiente informativo global a su voluntad. Internet, alguna vez un espacio etéreo para la conexión personal, se ha convertido desde entonces en el sistema nervioso del comercio moderno. También se ha convertido en un campo de batalla donde la propia información se convierte en un arma".

En la confluencia inestable donde internet cambia la guerra y la guerra cambia internet, LikeWar estudió el fenómeno desde su disparo inicial, el 4 de mayo de 2009: "Asegúrense de mirar a Donald Trump en Late Night con David Letterman esta noche, para la presentación de Top Ten List", el primer tuit de @realDonaldTrump sobre el cierre de la temporada de The Apprentice.

A nadie llamó la atención: las celebridades se sumaban a la "constelación de servicios emergentes de internet, en los cuales los usuarios podían crear y compartir su propio contenido", como define el libro a las plataformas de entonces. Sin embargo, pronto comenzaron a adquirir otras características: la muerte de Michael Jackson hizo que Twitter se saturase: "La gente usaba las redes sociales para algo nuevo: para vivir las noticias junta, en línea".

Al comienzo sus mensajes eran esporádicos y escritos por sus colaboradores, sobre presentaciones en televisión y productos Trump, en tercera persona. "Pero en 2011 algo cambió. El volumen de mensajes de Trump en Twitter se quintuplicaron; al año siguiente volvieron a quintuplicarse. Cada vez más estaban en primera persona y, lo más importante, su tono cambió. Este @realDonaldTrump era real. La cuenta también era combativa", agregaron. "Su uso de '¡Penoso!', '¡Perdedor!', '¡Débil!' y '¡Tonto!' pronto alcanzó cientos de ocasiones". Al mismo tiempo se volvieron más políticos.

"Pronto el desarrollador inmobiliario convertido en playboy convertido en artista de espectáculos transformó nuevamente, esta vez en poder político de la derecha. Había allí una voz con la audacia para decir lo que se debía decir, tanto mejor si era 'políticamente incorrecto'. No por azar, Trump comenzó a usar su feed para coquetear con la posibilidad de aspirar a la presidencia, y a derivar a sus seguidores a un nuevo sitio (creado por su abogado Michael Cohen), ShouldTrumpRun.com", escribieron Singer y Brooking.

Y las redes le dieron eso que saben dar: feedback instantáneo.

Cuando tuiteó "Examinemos mejor ese certificado de nacimiento", para poner en duda que Barack Obama fuera ciudadano estadounidense, la reacción fue enorme. "Juntos, Trump y Twitter guiaban la política hacia territorio inexplorado".

El segundo momento histórico de esta LikeWar (que alude tanto a algo similar a la guerra como a una guerra dirimida con likes) llegó en el verano de 2014, mientras el Estado Islámico (ISIS) invadía el norte de Irak y hacía propaganda en las redes sociales: "Publicaban selfies de militantes vestidos de negro e imágenes de Instagram con caravanas", describieron los autores. "Para llevar al máximo las posibilidades de que los algoritmos de internet lo hicieran viral, el esfuerzo se organizó bajo un hashtag revelador: #AllEyesOnISIS".

Pronto el hashtag se convirtió en la tendencia principal en Twitter en árabe. Llegó a las pantallas de millones de usuarios "incluidos los defensores y los residentes de las ciudades en la mira de ISIS". Así las exigencias de rápida rendición se difundieron tanto regional como personalmente".

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2016/11/08151426/2016-11-08T163623Z_199336603_HT1ECB81A484N_RTRMADP_3_USA-ELECTION-VOTING-copy.jpg)

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/10/19181958/image1.jpg)

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/10/02201614/Cyberwar.jpeg)