Investigadores EEUU visitarán unidad que hace motores de Boeing

Por James Topham y Antoni Slodkowski para Reuters

TOKIO/WASHINGTON (Reuters) - Los funcionarios estadounidenses que investigan el incendio en la batería en un avión 787 Dreamliner de Boeing viajarán a Phoenix para realizar pruebas a los equipos de una instalación administrada por Pratt & Whitney, unidad de United Technologies Corp, dijo el domingo un portavoz de la Oficina Nacional de Seguridad en el Transporte de Estados Unidos (NTSB).

El portavoz de NTSB Peter Knudson dijo que los investigadores llevarán a cabo pruebas funcionales y descargas de la memoria de la unidad de energía auxiliar (APU), construido por Pratt & Whitney Power.

Knudson dijo que no hay una fecha para este viaje.

La Oficina Nacional de Seguridad en el Transporte de Estados Unidos descartó anteriormente el domingo el exceso de voltaje como causa del incendio de este mes en Boston de un avión 787 Dreamliner operado por Japan Airlines Co (JAL), y amplió su investigación para incluir al fabricante del cargador de las baterías que tiene su sede en Arizona.

La semana pasada, gobiernos de todo el mundo ordenaron que se mantengan en tierra los Dreamliner, mientras que Boeing suspendió las entregas tras un problema con las baterías de ion de litio en un segundo avión 787, operado por All Nippon Airways Co (ANA), que obligó a la aeronave realizar un aterrizaje de emergencia en el occidente de Japón.

"Exámenes a los datos del grabador de vuelo del avión JAL B-787 indican que el APU de la batería no excedió su voltaje diseñado de 32 voltios", dijo la NTSB en un comunicado distribuido por el representante de Boeing Japón.

El viernes, un funcionario japonés de seguridad dijo a periodistas que una excesiva electricidad podría haber sobrecalentado la batería en el Dreamliner de ANA, que se vio obligado a realizar un aterrizaje de emergencia en el aeropuerto japonés de Takamatsu la semana pasada.

Investigadores estadounidenses han examinado la batería de ion de litio que enciende el APU, donde comenzó el fuego en el avión de JAL, así como varios otros componentes que fueron extraídos del aeroplano, incluyendo cables y tarjetas del circuito de las baterías, dijo el comunicado de NTSB.

El martes, la NTSB dijo que los investigadores estadounidenses se reunirán en Arizona para probar y examinar el cargador de la batería y analizar la memoria no volátil del controlador del APU, al tiempo que otros componentes fueron enviados para su descargue o análisis a la planta de Boeing en Seattle y a las instalaciones de los fabricantes en Japón.

Securaplane Technologies Inc, una unidad de la británica Meggitt Plc, confirmó el domingo que fabrica el cargador de las baterías de ion de litio utilizadas en el 787 y dijo que respaldaría ampliamente la investigación que lanzó Estados Unidos.

Shubhayu Chakraborty, presidente de Securaplane, se abstuvo de comentar sobre la planeada visita de la NTSB, pero afirmó que su empresa respaldaría la investigación.

"En este momento no estamos realmente involucrados en la investigación", dijo a Reuters.

INVESTIGACIONES EN CURSO

Securaplane fabrica el sistema de baterías de ion de litio para el avión de transporte militar KC-390 que construye la empresa brasileña Embraer, que tiene previsto tener su primer avión en el 2014.

La compañía también fabrica baterías de respaldo para jets ejecutivos de Embraer 450/500 y hará baterías de litio para la segunda generación del helicóptero Eurocopter EC-135 que está siendo fabricado por EADS, según la pagina web de la compañía.

La japonesa GS Yuasa Corp hace las baterías de ion de litio para el Dreamliner mientras que la firma francesa Thales produce los sistemas de controles de las baterías.

En un comunicado, la NTSB dijo que las autoridades francesas también participaban en la investigación.

La Junta de Seguridad del Transporte en Japón dijo que está en conocimiento del informe de la NTSB y que considerará el comunicado estadounidense sobre los hallazgos.

La NTSB dijo que la junta japonesa de seguridad estaba participando en su investigación sobre el incidente en el aeropuerto de Boston, mientras que funcionarios de la agencia estadounidense ayudaban en la investigación sobre el aterrizaje de emergencia en Japón. Ambas investigaciones siguen en marcha.

"No hay nada más que pueda agregar en este punto, ya que todavía no hemos comenzado nuestra investigación a la batería aquí", dijo a Reuters el inspector de la junta de seguridad japonesa Hideyo Kosugi.

"La investigación de la NTSB comenzó antes. Todavía no hemos tomado rayos X o practicado scanners a las baterías. En nuestro caso, la batería y los sistemas que la rodean siguen estando almacenados en (el aeropuerto) Haneda (en Tokio), ya que la organización por una tercera parte sobre dónde se hará la investigación japonesa aun no ha sido definida", agregó.

Boeing Co dijo el viernes que detendría las entregas de sus jets 787 Dreamliner hasta que la Administración Federal de Aviación de Estados Unidos apruebe un plan para abordar las preocupaciones de seguridad sobre las baterías de ion de litio, que generaron que la agencia suspendiera los vuelos con esas naves.

Sin embargo, la compañía aseguró el viernes que continuaría con la producción de nuevas aeronaves.

En Washington, el principal funcionario a cargo del transporte en Estados Unidos, Ray LaHood, dijo que el 787 no volaría hasta que los reguladores estén "1.000 por ciento" convencidos de que es seguro.

Japón es hasta ahora el principal mercado para el 787, donde ANA y JAL operan 24 de los aviones para 290 pasajeros. Boeing tiene pedidos por casi 850 de esas aeronaves.

(Reporte adicional de Kentaro Sugiyama, Yoshiyuki Osada y Yuka Obayashi en Japón y Andrea Shalal-Esa en Washington) / Reuters.

Post relacionados:

La manipulación o la creación de webpages para poder infectar a los visitantes con malware a través de ellas, es una tendencia en alza. La mayoría de las víctimas llegan a ellas vía un buscador, el "enganche" es algún tema que trasciende en el momento, o alguna información de alguna personalidad del momento.

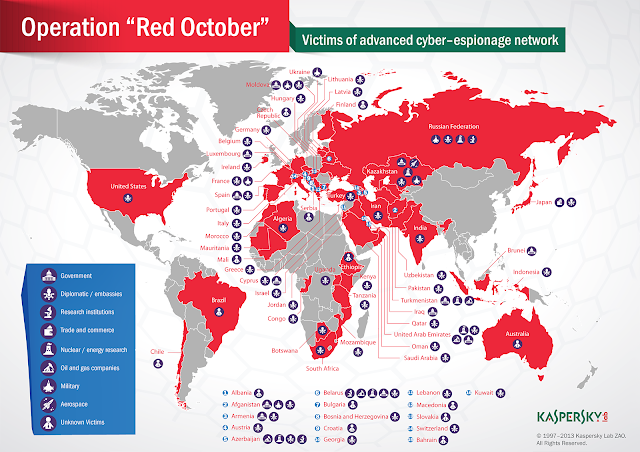

La manipulación o la creación de webpages para poder infectar a los visitantes con malware a través de ellas, es una tendencia en alza. La mayoría de las víctimas llegan a ellas vía un buscador, el "enganche" es algún tema que trasciende en el momento, o alguna información de alguna personalidad del momento. Investigadores rusos identificaron un enorme ciberataque con el que aparentemente hubo un robo continuado de documentos confidenciales en varios países desde 2007.

Investigadores rusos identificaron un enorme ciberataque con el que aparentemente hubo un robo continuado de documentos confidenciales en varios países desde 2007.