Algunas veces en éste espacio señalé que para mi el hacker no es sinónimo de ciberdelincuente. Me gusta, como a muchos, señalar como hacker a "aquella persona que le apasiona el conocimiento, descubrir o aprender nuevas cosas y entender el funcionamiento de éstas". Alguien que está detrás del conocimiento.

Hoy comparto una muy buena nota de Ariel Torres para la sección tecnología de LA NACION, quien coloca de muy buena manera puntos sobre las i sobre lo mal que se usa el término hacker.

Hacker, esa palabra que siempre usamos mal

¿Qué es algo nimio? Algo pequeño, sin importancia. Nada, una nimiedad. ¿Cierto?

Falso. O, al menos, era falso hasta mediados del siglo XVIII. No sólo falso. Era lo opuesto.

Nimio viene del latín nimius, que quería decir excesivo, desmesurado.

Aunque el Diccionario de la Real Academia menciona, todavía, el sentido original en la segunda acepción de la palabra, en algún momento, hace más de 2 siglos, su significado, simplemente, se invirtió. Una secuencia de hechos fortuitos y, se supone, interpretaciones incorrectas convirtieron la altiva nimio en algo insignificante, sin importancia. Tal vez por su parecido con la palabra miniatura.

Algo semejante estamos observando ahora, en vivo, en tiempo real, con la palabra hacker . Se la usa como sinónimo de pirata informático o equivalente. Y los hackers no sólo no eran, en su origen, delincuentes informáticos, sino que ni siquiera tenían relación con las computadoras.

ÉRAMOS TAN JÓVENES

Para los que llevamos muchos años involucrados con las tecnologías digitales, que llamen hacker al sujeto que se roba números de tarjetas de crédito invadiendo un sistema informático es un oprobio. Peor aún, carece por completo de sentido.

Un hacker , en nuestro diccionario mental, es un sujeto que sabe todo sobre cuestiones informáticas y encima se las arregla para mejorarlas. Esas mejoras se llaman hacks. Hackear algo, para mí, no significa ni por asomo quebrantarlo. Significa perfeccionarlo, incluso completarlo y, en una medida no menor, también embellecerlo.

Hackear puede ser también meterse en un sistema, ¡pero no para dañar o robar! Es que el hacker no soporta las cosas mal hechas. Si el sistema es vulnerable, se meterá para demostrarlo y comunicárselo al administrador. Aunque no tenga autorización para hacerlo. O precisamente por eso.

QUEDA ESCRITO

Además, el periodismo tiene sus propias reglas y urgencias. Desde ese punto de vista, la palabra hacker ofrece un número de atractivos.

Primero, en español suena muy bien, es muy potente. El término correcto para hablar de un delincuente informático es cracker , pero entre una palabra que suena a galletitas (en inglés, cracker es un tipo de galleta salada) y otra que suena a poner en jaque, no hay nada que pensar. Usamos hacker .

Pero hay algo más. Los manuales técnicos no sólo deben, sino que además pueden usar el término correcto 96 veces en una carilla. La redundancia no es un problema. Un artículo periodístico es otra clase de criatura. La redundancia está prohibida, punto. Si no la arregla el redactor, lo hará el editor, y si el editor no la vio, el corrector la enmendará.

Dicho fácil: huimos de la redundancia como de la peste y, la verdad, no hay 100.000 formas de resolver el intríngulis. Hay una sola: sinónimos y circunloquios.

Cerebro electrónico es un caso típico. Decime qué tiene de cerebro un microprocesador. Nada.

Sí, hace cuentas y eso, pero las neuronas funcionan de una manera muy diferente de los transistores. Nunca vas a ver el humor de un microprocesador alterarse debido a una hormona, vamos.

Pero qué ocurre. Si sólo usamos el término correcto (microprocesador) llega un punto, más o menos en el segundo párrafo, en que el lector abandona el texto, fastidiado. No podemos exagerar con CPU (Central Processing Unit), porque las siglas son poco amigables, excepto cuando de tan usadas equivalen a palabras, como ONU o AFA. Si abusás con las siglas, la nota empieza a sonar como el manual de vuelo de un Boeing 747.

Entonces, desesperados, echamos mano del término chip. Pero ya no está tan bien, porque hay muchas clases de chips, y no todos son microprocesadores. Pero bueno, sale.

Nueva idea: acortamos y decimos micro o procesador . Cualquier cosa con tal de no caer en la redundancia. Pero tampoco alcanza, y entonces empleamos la frase cerebro electrónico. No está tan mal. Después de todo la CPU hace cosas que nosotros hacemos con el cerebro.

Con hacker pasa algo semejante. Podremos poner delincuente informático una vez. Dos. Tres. Pero más tarde o más temprano el redactor necesita otra cosa, y la palabra hacker , como dije, es demasiado tentadora.

Ah, y todavía queda un asunto. Los verbos.

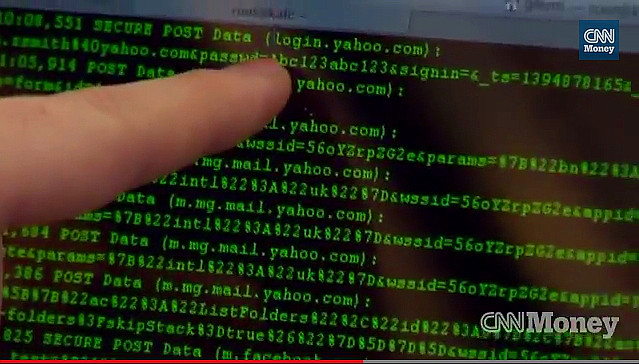

Los verbos y las nuevas tecnologías se maridan de formas extravagantes. ¿Cómo se dice invadir un sistema informático de forma remota utilizando herramientas de software que explotan vulnerabilidades -o tal vez un acceso no autorizado concedido por un empleado infiel- con el fin de robarse información reservada, contraseñas o dinero? Ocurre que no hay un verbo para eso. Bueno, sí, lo hay: hackear. Nos guste o no, por otra larga secuencia de hechos fortuitos y malas interpretaciones, llegamos a que hackear es hacer todo lo que dice arriba. Y mucho más.

Hackear también es desactivar un sitio mediante un ataque DDOS; robar una cuenta de correo electrónico; intervenir el hardware de un punto de ventas para robar números de tarjeta de crédito y otras 6 o 7 millones de cosas más.

En total, la magnitud semántica de este verbo es exorbitante. Evitarlo resulta por completo imposible.

Hace unas semanas, cuando hubo un robo informático más o menos sonado, varios administradores de sistemas se quejaban amargamente de la ignorancia de los medios al usar la palabra hacker en el sentido de alguien que invade y roba. Saben que los comprendo, pero la acusación es injusta. Lo que ocurre -y a mí tampoco me complace- es que una palabra se encuentra mutando; ha ocurrido otras veces en la historia de los lenguajes y el proceso es generalmente irreversible. Basta ver el título de esta nota en el muy respetado sitio

The Register.

TRENCITOS Y COMPUTADORAS

Nos queda el consuelo, sin embargo, de que la palabra hacker tiene una historia tan polifónica como su semántica.

Según Brian Harvey, de la Universidad de California en Berkeley, en la década del 60 ya estaba bien instalada en el Massachusetts Institute of Technology (MIT) para distinguir a los alumnos diligentes, a los que se llamaba tools (herramientas), de los que faltaban a clase y se pasaban la noche de juerga (conocidos como hacks). El texto completo, en inglés, pero imperdible, aquí.

Los hacks del MIT no eran exactamente vagos. Eran más bien excesivamente curiosos y poco apegados a las reglas, un rasgo que cualquier universidad decente valora; de esos grupos suelen salir los que descuellan. Las juergas nocturnas, además, no tenían que ver con embriagarse y frecuentar tugurios de mala muerte, sino con investigar lugares que no estaba permitido visitar (¿les suena?) y, eventualmente, crear instalaciones bromistas (también llamadas hacks) que ocupan un lugar destacado en

la cultura del MIT.

Como explica Harvey, para considerarse un hack era también menester profesar un hobby. El ferromodelismo era uno de los más populares. Hola, Sheldon.

Cuando aparecieron las computadoras fue amor a primera vista. ¡Había tanto por perfeccionar, tanto código por escribir, nuevas formas de cablear, de diseñar circuitos! Las tecnologías digitales incorporaron el gen hacker en su ADN desde el principio. Otra que trencitos, las computadoras y las redes eran el paraíso de los hackers .

Creo que tiene razón Harvey cuando dice que un hacker es ante todo un esteta, en el sentido griego del término, el de experiencia (de allí viene la palabra anestesia). El hacker no se plantea mejorar el mundo desde un punto de vista moral o ético. Lo que se propone es que funcione mejor, que la experiencia del mundo sea mejor. Ni el dinero ni la intención de hacer daño figuran entre sus móviles. Diré más: pocas personas tienden a ser tan benévolas como un hacker . Su manía es que las cosas marchen bien. ¿Qué puede haber de malo en eso?

Y LLEGARON LOS PIRATAS

En algún momento entre mediados de la década del 80 y principios de la del 90, cuando la cultura hacker empezó a aparecer en los medios, de la mano de la popularización de las PC, metió la cola la ética y la palabra hacker se asoció a los asuntos de la seguridad informática. No porque sí.

El 2 de noviembre de 1988, Robert Tappan Morris, estudiante del (adiviná) MIT, quiso hacerse una idea del tamaño de la recién nacida Internet y lanzó uno de los primeros gusanos informáticos de la historia, conocido como gusano Morris (Morris worm). No tenía la intención de hacer daño, según declaró, pero explotaba varias vulnerabilidades de Unix (el sistema dominante en esa época). Además, cometió un error de programación. Un error fatal.

En las 99 líneas de código del programa no había ninguna que verificara si en la siguiente máquina por infectar no había ya un gusano Morris corriendo. Por razones obvias el experimento se convirtió en epidemia y al menos el 10% de las computadoras que constituían la Internet de entonces (unas 60.000) se infectó. Saturadas sus memorias con copias del Morris, las máquinas dejaron de funcionar. El incidente fue tan grave que motivó la creación del

Computer Emergency Response Team (CERT) , y Robert Morris fue el primer caso de una sentencia firme por fraude informático.

De modo que un estudiante del MIT, ese lugar lleno de hackers , había causado la primera epidemia electrónica de que se tenga memoria. No se necesitó mucho más para que hackear rotara al cuadrante peyorativo y para vincular hacker con alguien que se pasa todo el día frente a una computadora comiendo pizza, tomando gaseosas y tratando de invadir sistemas.

Una mala interpretación del significado original, pero bueno, "los hackers son los que andan en eso de las computadoras, ¿no?" Ese, me imagino, fue el proceso mental que disparó la mutación semántica. En 1988 pocas personas sabían de qué se trataba eso de la informática; Internet ni siquiera era de acceso público. Eran cosas de hacker . Los medios no hicieron sino reflejar el espíritu de los tiempos y la bella y bondadosa palabra hacker se convirtió en sinónimo de vandalismo. Una pena, pero no fue lo único. También la sociedad despertaba a un hecho abrumador: los hackers poseían un poder notable, casi mágico. Eso suele dar miedo.

En 1991 el tufillo ilegal ya estaba instalado en el significado de la palabra hacker . Ese año, por ejemplo, salió un libro titulado Cyberpunk: forajidos y hackers en la frontera informática, de Katie Hafner y John Markoff, ambos de The New York Times. Morris es uno de los tres personajes retratados. Los otros dos son Kevin Mitnick y Hans Heinrich Hübner, del Chaos Computer Club de Hamburgo.

En 1995 se estrena la película Hackers , un ejercicio en estereotipos espantoso (

Rotten Tomatoes le da un 34 por ciento), pero sintomático: la película hizo foco en la lucha entre hackers buenos y hackers malos, con lo que terminó de clavar a la espalda de la palabra hacker el componente ético.

***

Sé que las palabras significan lo que las personas quieren que signifiquen. Por eso (o a pesar de eso) seguiré evitando usar hacker como sinónimo de delincuente. Tanto como pueda, digamos. No es fácil. Y lo haré por respeto a los miles de hackers que nos han dado desde Linux hasta la Internet y porque, para mí, la palabra es sinónimo de otra cosa. Es sinónimo de inteligencia. / Por Ariel Torres para

LA NACION.