Siete de cada diez empresas sufren fraude por parte de sus empleados.

Publicado por iProfesional / El Cronista.

Un Blog personal. "Me gusta estar informado, entender lo que pasa y lo que se viene". "Scientia potentia est".-

| Datacenter-telecom Foto: Gregory Maxwell Visto en Wikipedia. |

"El sesenta por ciento de los gerentes de TI declaran que usan puntos de acceso inalámbrico o de control de acceso a redes (NAC) para los dispositivos móviles o que sólo los permiten si tienen una preinstalación de seguridad y herramientas de gestión. Sin embargo, el 26 por ciento no han desarrollado políticas para los dispositivos móviles. El 7 por ciento sí asegura tener políticas al respecto, aunque no se cumplan".En general los encuestados señalan que se han realizado "progresos en el control de la proliferación de dispositivos móviles" aunque un tercio de los consultados han que respondido que "no tienen aún políticas al respecto o directamente no controlan los dispositivos que se pueden conectar a sus redes", algo que se está considerando un verdadero problema.

Alguna ves replicamos en este espacio una nota publicada por Tendencias 21, que indicaba "El factor humano es esencial para la seguridad informática". En la nota (11/2006), se destacaba la siguiente conclusión: "Las empresas menosprecian el papel de la conducta humana y se han inclinado a confiar en el hardware y en el software para resolver problemas de seguridad, por lo que necesitan dedicar más tiempo a políticas, procesos y personal antes que a la tecnología si quieren asegurar con éxito las infraestructuras de TI".

Alguna ves replicamos en este espacio una nota publicada por Tendencias 21, que indicaba "El factor humano es esencial para la seguridad informática". En la nota (11/2006), se destacaba la siguiente conclusión: "Las empresas menosprecian el papel de la conducta humana y se han inclinado a confiar en el hardware y en el software para resolver problemas de seguridad, por lo que necesitan dedicar más tiempo a políticas, procesos y personal antes que a la tecnología si quieren asegurar con éxito las infraestructuras de TI".

Un pirata informático pone en jaque a San Francisco al cambiar las claves.- "Un pirata informático y ex trabajador del gobierno de la ciudad de San Francisco ha puesto en jaque a esta localidad tras manipular y ocultar la clave de acceso a una red informática de información confidencial.

Según fuentes del ayuntamiento de San Francisco, Childs creó una clave que le daba acceso exclusivo a esta red. El ex funcionario proporcionó inicialmente a la policía una contraseña que resultó ser falsa y después se negó a facilitar cualquier información.

Terry Childs, que será acusado formalmente hoy, manipuló un nuevo sistema informático conocido como FiberWAN, en el que las autoridades de la ciudad almacenan datos confidenciales como nóminas de funcionarios municipales o correos electrónico oficiales.

Childs está en prisión bajo fianza mientras que las autoridades municipales intentan acceder a la red.

“Hemos logrado algunos avances”, señalaron fuentes del ayuntamiento a la prensa de San Francisco.

La principal preocupación de las autoridades es que Childs haya facilitado la contraseña a terceras personas que pudieran acceder a la información o destruirla, señalaron. De Redacción de Noticiasdot.com.

|

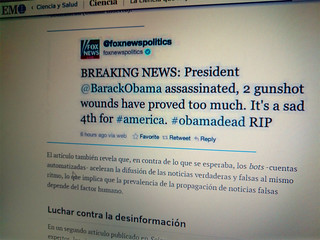

| 'fake news' |

"Cuatro de cada cinco compañías reportaron que el perpetrador pertenece a la empresa. Las jerarquías no están exentas de cometer un fraude. Una de cada tres víctimas denunció que el perpetrador pertenecía a su propio equipo o era un mando medio, y solo un poco menos de la mitad afirmó que se trataba de un empleado junior" (La Nación).

|

| Visto en La Nación |

En 2003, Andy Lin, de 51 años de edad, era administrador de sistemas Unix en Medco Health. Cuando comenzaron los rumores de absorción de esa empresa por parte de Merck, Lin pensó que podía perder su empleo, por lo que introdujo una bomba lógica en el sistema, es decir, un código oculto destinado a activarse el día de su propio cumpleaños: 23 de Abril de 2004.

Debido a un error de programación, la bomba de Lin no funcionó, de modo que la reparó y reprogramó para activarse el mismo día pero del año siguiente (2005), y eso a pesar de que los temores de Lin al despido no se vieron confirmados.

No obstante, en enero de 2005 un colega de Lin investigaba un error del sistema cuando descubrió la bomba, lo que volvió a frustrar el ataque, esta vez definitivamente. De haber tenido éxito, la bomba lógica de Lin hubiera destruido datos sanitarios críticos en 70 servidores...

Lin ha sido juzgado anteayer y se ha declarado culpable. Se enfrenta a una pena máxima de diez años de cárcel y un cuarto de millón de dólares de multa (unos 175.000 euros).

La sentencia se conocerá el próximo 8 de enero.///(publicado por kriptopolis, fuente: Computer World).

En Tendencias 21 publican una nota de Sergio Manaut tratando este importante y muchas veces controvertido tema.

En Tendencias 21 publican una nota de Sergio Manaut tratando este importante y muchas veces controvertido tema."Las empresas menosprecian el papel de la conducta humana y se han inclinado a confiar en el hardware y en el software para resolver problemas de seguridad, por lo que necesitan dedicar más tiempo a políticas, procesos y personal antes que a la tecnología si quieren asegurar con éxito las infraestructuras de TI. Son los resultados de un estudio realizado por IDC, el proveedor líder de inteligencia de mercado a nivel mundial, que analizó una muestra de más de 4.000 profesionales de la seguridad informática en más de 100 países".

"Las empresas de alcance global necesitan dedicar más tiempo a políticas, procesos y personal antes que a la tecnología si quieren asegurar con éxito las infraestructuras de TI”, afirma el estudio realizado por IDC, el proveedor líder de inteligencia de mercado a nivel mundial, a pedido del Consorcio de Certificación de Sistemas de Seguridad".

"Esta encuesta, que consideró una muestra de más de 4.000 profesionales de la seguridad informática en más de 100 países, evidencia que las organizaciones han venido menospreciando la importancia de la conducta humana y se han inclinado a confiar más en el hardware y en el software para resolver problemas de seguridad".

"Sin embargo, los participantes en la encuesta manifiestan que las empresas están empezando a reconocer que la tecnología es un “facilitador”, no la solución, para implementar y ejecutar una estrategia de seguridad contundente"...(sigue)

"El nuevo dispositivo requiere que después de ordenar la impresión el usuario se identifique poniendo su dedo en un lector integrado en la impresora, según el diario económico Nihon Keizai. La información recabada quedará grabada en los documentos para poder rastrear la identidad de la persona que imprimió un documento".

El 36% de las fugas de información que sufren las empresas provienen de empleados descontentos, según un informe de la agencia de investigación Winterman.Nada fácil la situación, me imagino que en aquellos ámbitos donde no funcione adecuadamente la relación entre directores y dirigidos en un esquema adecuadamente organizado, los incidentes deben ser muy notables, lo que coloca en una mala posición a la organización.

"Según el grupo, la actual coyuntura económica y el aumento de la inestabilidad laboral han provocado un aumento de empleados y ex empleados que utilizan Internet y las redes sociales para perjudicar a su empresa".

"Al aumentar el número de despidos, los trabajadores deciden apropiarse de información confidencial para situarse en una mejor posición en el mercado laboral".

"El despido o conseguir dinero extra a través de la venta de la información son otras de las posibles motivaciones para cometer estos delitos de fuga de información".