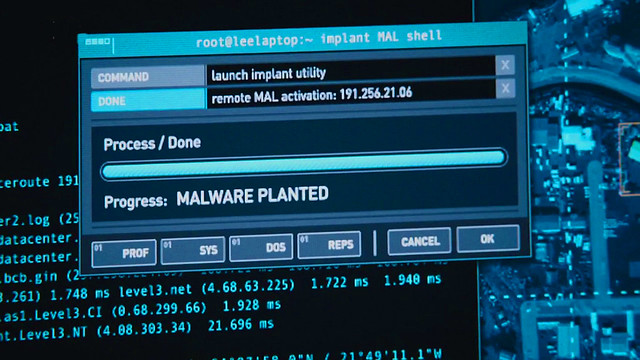

No sólo el SARS-Cov-2 está produciendo graves problemas económicos, también el malware

tipo ranzomware lo hace. En julio, en el Informe de

Tendencias de Vulnerabilidad y Amenazas 2020 de Skybox Security se señaló que ha

habido un aumento del 72% en nuevas muestras. "El aumento se produjo cuando un

gran número de organizaciones pasaron a trabajar a distancia mientras el mundo

se enfrentaba a la pandemia".

En éstos días, más aún, utilizar Internet para consultar su cuenta bancaria o realizar

compras tiene sus riesgos asociados.

Argentina es uno de los países que más ataques cibernéticos recibe en la

región, y la modalidad más repetida es el phishing, una técnica que utiliza links y

formularios falsos para robar información. El home banking un blanco preferido

por ciberdelincuentes pero no es el único, entre otras amenazas crece

el criptojacking, la vulneración de un ordenador, smartphone o red de

equipos, no para acceder a datos, sino para minar criptomonedas secuestrando

recursos de otros.

En internet estamos en un escenario complejo donde abundan los riesgos y las amenazas persistentes.

¿Qué hacer para resguardarse?, lo básico es instalar una suite de seguridad

que incluya módulos como antivirus, firewall, anti-spyware y otros varios

complementos en su equipo, y mantener todo actualizado.

En lo personal sugiero que busque sistemas integrados de seguridad con altos

niveles de confiabilidad. También un buen navegador que le permita establecer

un "modo banca" que aísle su sesión en un espacio protegido que evite que los

crackers utilicen keyloggers para robar su contraseña o número de cuenta, y

pueda estar seguro que sus transacciones financieras y sus actividades no sean

rastreadas.

Pero lo que instale para la ciberseguridad de sus equipos, información y comunicaciones debe necesariamente ser complementado con

actitud y criterio. Se debe ser consiente que la ciberseguridad es una

prioridad, aprender del tema y estar bien informado, con calidad en oportunidad.

No caiga en la soberbia posición de los que creen en el "a mi no me va a

pasar", en ellos la seguridad es un espejismo. Ellos se creen seguros y

descartan cualquier posibilidad en base a una sensación que le brinda el no

ser parte de la estadística. Los hechos demuestran que apoyarse plenamente es

esa falsa sensación de seguridad es hasta perniciosa, pues relaja hasta los

sentidos de autoprotección. Les va muy feo cuando les toca ser víctimas.

Recuerde, cualquiera puede ser víctima del ciberespionaje, y que no sólo

los delincuentes realizan operaciones de inteligencia, en los países con altos

niveles de corrupción, el gobierno espía a sus ciudadanos.

Desde hace años "el uso de tecnologías intrusivas de vigilancia ha tenido un

impacto dramático sobre el derecho a la libertad de expresión, el derecho a

la privacidad y el derecho de asociación a lo largo y ancho del mundo.

Mediante el uso de tecnologías avanzadas que permiten rastrear, monitorear y

espiar las comunicaciones y actividades de los ciudadanos, los gobiernos

poseen la capacidad de leer comunicaciones privadas (desde e-mails hasta

llamadas de Skype) e inclusive encender la cámara y el micrófono de tu

computadora sin que tú te enteres jamás" (

Hipertextual).

Los gobiernos alrededor del mundo recurren cada vez más a las redes sociales

para manipular elecciones y monitorear a sus ciudadanos, en una tendencia

preocupante para la democracia, según un

informe publicado

a finales del año pasado por la organización Freedom House.

Un simple sms, o una foto, o una imagen animada enviada por su mejor y más confiable amigo

por e-mail o mensajería (Messenger, WhatsApp, Telegram, etc.) puede servir

para que alguien tome el control de tus equipos, dispositivos móviles o

smartphone y realizar un seguimiento de cualquiera. No pocos gobiernos ha adquirido a

Pegasus, un 'software' malicioso diseñado por una compañía de Israel para recabar información de teléfonos móviles.

Las redes sociales se han transformado en una plataforma extremadamente útil

y económica para las operaciones de influencia maligna por parte de actores

extranjeros y nacionales por igual. Además de facilitar la difusión de

propaganda y desinformación durante los períodos electorales, las

plataformas de redes sociales han permitido la recopilación y el análisis de

grandes cantidades de datos sobre poblaciones enteras.

Los gobiernos más represivos están adquiriendo herramientas de vigilancia de

redes sociales que emplean inteligencia artificial para identificar amenazas

percibidas y silenciar expresiones indeseables.

La vigilancia masiva sofisticada que alguna vez fue posible solo para las

principales agencias de inteligencia del mundo ahora es asequible para una

gama mucho más amplia de estados.

En las "democracias", este monitoreo masivo se está extendiendo a través de

las agencias gubernamentales y se está utilizando para nuevos propósitos sin

las garantías adecuadas. El resultado es un fuerte aumento global en el

abuso de las libertades civiles y la reducción del espacio en línea para el

activismo cívico.

Sin dudas, como están las cosas en el mundo, cuidarse es una prioridad.-

Posts Relacionados:

#CyberSecurity #CyberEspionage #CyberCrime #Malware #Ransomware #Meddling

#PersonalInformation #DataPrivacy #Security #News

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y los

anuncios, para ofrecer funciones de medios sociales y para analizar el

tráfico. Además, compartimos información sobre el uso que haga del sitio web

con nuestros partners de medios sociales, de publicidad y de análisis web.

Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni

económicos. Todos los textos de mi autoría tienen ©todos los derechos

reservados. Los contenidos en los link (vínculos) de las notas replicadas

(reproducidas) y/o citadas son de exclusiva responsabilidad de sus autores.

Éste blog ni su autor tienen responsabilidad alguna por contenidos ajenos.

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/EL23DF2P6ONPY23MZVOTDYOHNA.jpg)