Java se está convirtiendo en un serio problema de seguridad, hay que tenerlo muy en cuenta. Vía CSO España nos enteramos de un informe de Websense donde se señala que la mayoría de los navegadores que son compatibles con Java, son vulnerables a los exploit de Java. En el informe se destaca que sólo alrededor del cinco por ciento de éstos navegadores han instalado la versión más actualizada del plug-in de Java. La mayoría de las versiones tienen meses e incluso años de retraso, exponiéndolos a los últimos exploits descubiertos.

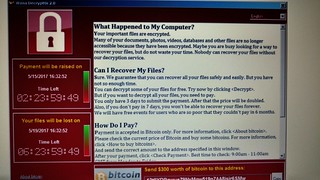

Los "Exploit kits" son unas herramientas muy común para la distribución de las muchas amenazas basadas en Java. Las últimas actualizaciones de Java (Java 7 Update 17 (7u17) y Java 6 Update 43 (6u43)) fueron lanzadas el pasado 4 de marzo como respuesta a una vulnerabilidad explotada por los crackers que afectaba al lenguaje de programación.

El informe de Websense señala que el exploit para éstas vulnerabilidades estaba integrado en el Cool Exploit Kit, una herramienta Web de ataque de “alta gama” que requiere una suscripción de 10.000 dólares al mes, "lo que hace que muchos hackers no puedan permitírselo. No obstante, Websense ha descubierto que existe un gran número de navegadores que cuentan con Java que también son vulnerables a exploits más económicos y a paquetes de ataques más generalizados" (CSO España).

Java es hoy por hoy todo un dolor de cabeza, repito algo, en el caso de tener instalado y en uso Java es muy recomendable mantenerlo actualizado e instalar los parches que se se publican oficialmente. Coincido con aquellos que están opinando que se debería dejar de usar Java. El gran tema es el importantísimo número de websites que lo utilizan.

Más información sobre Java en éste blog

Los "Exploit kits" son unas herramientas muy común para la distribución de las muchas amenazas basadas en Java. Las últimas actualizaciones de Java (Java 7 Update 17 (7u17) y Java 6 Update 43 (6u43)) fueron lanzadas el pasado 4 de marzo como respuesta a una vulnerabilidad explotada por los crackers que afectaba al lenguaje de programación.

El informe de Websense señala que el exploit para éstas vulnerabilidades estaba integrado en el Cool Exploit Kit, una herramienta Web de ataque de “alta gama” que requiere una suscripción de 10.000 dólares al mes, "lo que hace que muchos hackers no puedan permitírselo. No obstante, Websense ha descubierto que existe un gran número de navegadores que cuentan con Java que también son vulnerables a exploits más económicos y a paquetes de ataques más generalizados" (CSO España).

Java Vulnerability Vulnerable Versions** Vulnerable Exploit Kits With Live Exploits"Probablemente no es de extrañar que la mayor vulnerabilidad explotada es solo el más reciente, con una población vulnerable de los navegadores en el 93,77%. Eso es lo que hacen los chicos malos - examinar los controles de seguridad y encontrar la manera más fácil de pasar por alto" (Websense Security labs Blog).

CVE-2013-1493 1.7.15, 1.6.41 93.77% Cool

CVE-2013-0431 1.7.11, 1.6.38 83.87% Cool

CVE-2012-5076 1.7.07, 1.6.35 74.06% Cool, Gong Da, MiniDuke

CVE-2012-4681 1.7.06, 1.6.34 71.54% Blackhole 2.0, RedKit, CritXPack, Gong Da

CVE-2012-1723 1.7.04, 1.6.32 67.72% Blackhole 2.0, RedKit, CritXPack, Gong Da

CVE-2012-0507 1.7.02, 1.6.30 59.51% Cool, Blackhole 2.0, RedKit, CritXPack, Gong Da

** All prior JRE versions below those listed are also vulnerable. (Fuente: Websense Security labs Blog)

Java es hoy por hoy todo un dolor de cabeza, repito algo, en el caso de tener instalado y en uso Java es muy recomendable mantenerlo actualizado e instalar los parches que se se publican oficialmente. Coincido con aquellos que están opinando que se debería dejar de usar Java. El gran tema es el importantísimo número de websites que lo utilizan.

Más información sobre Java en éste blog