Publicado por Clarín / Agencias.

Según Microsoft, se trata del grupo Strontium ligado a Moscú. Y sería el mismo que actuó en 2016.

Microsoft reveló el martes que descubrió nuevos intentos de hackeo rusos contra grupos políticos de Estados Unidos antes de las elecciones de mitad de término que se celebrarán en noviembre.

|

| Visto en Reuters |

Según Microsoft, un grupo de piratas informáticos vinculado al gobierno ruso creó dominios de internet falsos que parecían imitar a dos organizaciones conservadoras estadounidenses: el Instituto Hudson y el Instituto Republicano Internacional. Otros tres dominios falsos daban apariencia de pertenecer al Senado.

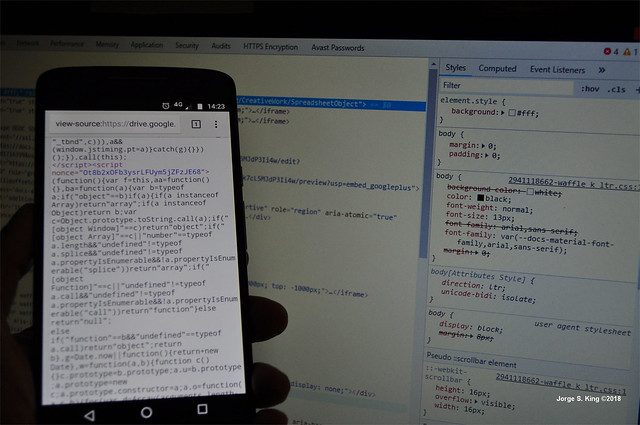

Microsoft cerró hasta cinco sitios web falsos, incluidos algunos pertenecientes al Senado de Estados Unidos y centros de pensamiento conservadores de este país, creados por un grupo de piratas informáticos vinculados con el Gobierno ruso, informó la compañía tecnológica. El objetivo aparente de esas páginas web era piratear las computadoras de aquellas personas que las visitaran erróneamente.

La Unidad de Delitos Digitales de Microsoft asumió el papel principal en la búsqueda y desactivación de los sitios, y la compañía está tomando medidas para proporcionar una mayor protección de seguridad cibernética a campañas y equipos electorales que usan productos de Microsoft.

La revelación se produjo apenas semanas después de que un hallazgo similar de la firma llevó a la senadora Claire McCaskill, una demócrata de Missouri que busca la reelección, a reconocer que hackers rusos intentaron sin éxito infiltrarse en su red informática del Senado.

Los intentos de pirateo recuerdan a ataques rusos similares cometidos de los comicios generales de 2016, que según funcionarios de inteligencia estadounidenses ayudaron a elegir al republicano Donald Trump en detrimento de su rival demócrata en la carrera a la Casa Blanca, Hillary Clinton.

Pero a pesar de la conclusión de los servicios de inteligencia de EE.UU., Donald Trump apoyó en pública durante una cumbre bilateral los dichos de Vladimir Putin de que nunca hubo interferencia rusa en las elecciones de 2016.

Esta vez, más que beneficiar a un partido político, "está actividad se centra fundamentalmente en alterar la democracia", señaló Brad Smith, presidente y director jurídico de Microsoft, en una entrevista la semana pasada.

No hay señales de que los piratas lograran persuadir a los usuarios para acceder a los sitios falsos, apuntó Smith. Los dos centros de estudios dijeron que habían intentado monitorear los ataques con "phishing" porque su trabajo en favor de la democracia en todo el mundo suele provocar la ira de los gobiernos autoritarios.

"Estamos contentos porque nuestro trabajo esté llamando la atención de los malos actores", señaló el vocero del Instituto Hudson, David Tell. "Esto significa que estamos teniendo efecto, presumiblemente".

El Instituto Republicano Internacional está encabezado por una junta que incluye a seis senadores republicanos y a un destacado crítico de Rusia, Mitt Romney, que intentará lograr un escaño como senador por Utah este otoño.

Quiénes son los hackers

Microsoft llama al grupo de piratas informáticos Strontium, aunque otros se refieren a él como Fancy Bear o APT28.

Una acusación del fiscal especial de Estados Unidos Robert Mueller vincula a este grupo con la principal agencia de inteligencia de Rusia, conocida como GRU, y con el hackeo de correos electrónicos de 2016 al Comité Nacional Demócrata y a la campaña de Clinton.