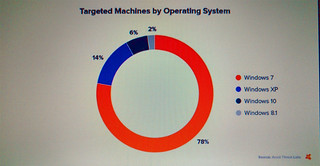

Al igual que WannaCry, GoldenEye y Petya atacan sólo las computadoras que ejecutan el sistema operativo Windows. Este es el segundo ataque global de ransomware en los últimos dos meses, después de que la propagación de WannaCry infectó a más de 200,000 computadoras con Windows.

|

| Imagen: foto de gráfico publicado por Avast blog |

Según se ha informado, "investigadores para Symantec confirmaron que el ransomware GoldenEye utilizó EternalBlue, la misma herramienta de la Agencia de Seguridad Nacional (NSA, por sus siglas en inglés) que impulsó la distribución del ransomware WannaCry. Hasta el momento, más de US$2,500 en nueve pagos se le ha pagado en Bitcoin a los atacantes" (c|net).

Los investigadores han informado que el ransomware identificado como GoldenEye, por Bitdefender, tiene dos capas de código cifrado que bloquean los archivos y el sistema de carpetas del equipo infectado. Igual que Petya, es particularmente peligroso porque no sólo cifra los archivos, sino también el disco duro.

Los expertos recomiendan enfáticamente a todos los usuarios de Windows (domésticos y corporativos) actualicen sus sistemas operativos lo más rápido posible y se aseguren que sus sistemas de seguridad y antivirus también estén actualizados. Los más afectados serían los usuarios de Windows 7.

Son especialmente susceptibles todos los equipos con sistemas ilegales, sin soporte o parche por tal condición. También son vulnerables los equipos sin una suite de seguridad, sistemas de protección integral.

Entre las múltiples recomendaciones para minimizar el riesgo se destaca:

Los expertos recomiendan enfáticamente a todos los usuarios de Windows (domésticos y corporativos) actualicen sus sistemas operativos lo más rápido posible y se aseguren que sus sistemas de seguridad y antivirus también estén actualizados. Los más afectados serían los usuarios de Windows 7.

Son especialmente susceptibles todos los equipos con sistemas ilegales, sin soporte o parche por tal condición. También son vulnerables los equipos sin una suite de seguridad, sistemas de protección integral.

Entre las múltiples recomendaciones para minimizar el riesgo se destaca:

- Tener el sistema operativo actualizado (y sobre todo, sin posponer la instalación de actualizaciones).

- Actualizar el navegador, el mensajero, el cliente de correo.

- Tener un antivirus o una suite de seguridad activa y actualizado, para detectar un ataque.

- No utilice dispositivos de almacenamiento auxiliares tipo Pen Drives, son el principal vector de contagio de malware.

- No abrir cualquier adjunto que llega por correo (e-mail), sobre todo si el remitente es desconocido; confirmar con quien lo envió que efectivamente lo hizo (y que no fue un virus el que generó el correo).

- No hacer click en cualquier link en un correo (email) o mensaje de chat, sobre todo si el pretexto del correo es actualizar datos personales, si promete un premio, etcétera. Estar muy atentos a los posibles engaños.

- Ignorar las ventanas que aparecen al navegar, afirmando que nuestro equipo está en peligro, o desactualizado, y que ofrecen alguna solución con un click. Es conveniente tener desactivada la posibilidad de ventanas emergentes en el navegador.

- No entrar a sitios que el navegador considera que son peligrosos. Evitar los link en las redes sociales.

- Tener una copia de seguridad actualizada de los archivos valiosos, fuera de esa computadora, sea en un disco externo o una carpeta online.

- Si se encuentra con que no tiene acceso al contenido de su equipo y que, en efecto, le piden un rescate, solicite ayuda a su administrador de sistemas y/o ayuda experta autorizada.

Los usuarios deben tomar conciencia del problema, desarrollar criterios de ciberseguridad, y comprender que cualquiera puede transformarse sin querer y por su ignorancia en un problema que afecte, con pérdidas importantes, desde su información hasta a sus contactos y la organización o empresa en que trabaja.

Nota relacionada:

Post relacionados:

Nota relacionada:

- Otro ataque informático con ransomware pone en jaque a los sistemas privados y públicos a nivel global. "Al igual que en el reciente incidente WannaCry, el virus Petya impide el ingreso al equipo infectado y solicita el pago de 300 dólares para restaurar el acceso; los primeros casos comenzaron en Europa y rápidamente se extendió a todo el mundo, hasta llegar a la Argentina" (Ver vídeo de la nota). Por Guillermo Tomoyose, publicado por La Nación.

- Petya es el nuevo ransomware que causa estragos en todo el mundo. "Tal y como ocurría con Wannacry el virus cifra archivos importantes del usuario y muestra un mensaje en el que se solicita un rescate para recuperar la información secuestrada. La lista de extensiones cifradas es amplia:.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .mrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip". Por Antonio Ropero, publicado por Hispasec.

Post relacionados:

- Un nuevo ciberataque con ransomware afecta a empresas europeas y Argentina. 27/06/2017.

- Hay que entender que esto es, en realidad, una ciberguerra. 26/06/2017.

- La ciberseguridad un tema, máxima importancia. 13/05/2017

- Ciberataque masivo afecta a entidades y empresas en más de 90 Países. 12/05/2017.

- Cuando la seguridad es un espejismo. 10/05/2017.

- La ingeniería social y la actividad criminal siguen en auge. 03/05/2017.

- Ciberseguridad - Muy peligrosa tendencia. 14/04/2017.

- Brechas de seguridad producen cuantiosas pérdidas a empresas. 12/04/2017.

- El poder de las ciberarmas está en utilizarlas, advierten. 06/03/2017.

- Argentina - Proteger los datos del Estado, debe ser una prioridad. 01/03/2017.

- La botnet Mirai usa dispositivos hogareños para ejecutar ciberataques. 21/12/2016.

Prevéngase del Aedes aegypti, el mosquito de la fiebre amarilla, del dengue, de la chikunguña, de la fiebre de Zika y el Virus Mayaro. Cuide su salud y la de los suyos. Asesórese como ayudar a combatir el Aedes aegypti. Comience con las medidas preventivas

___________________

Nota: Las cookies de este sitio se usan para personalizar el contenido y los anuncios, para ofrecer funciones de medios sociales y para analizar el tráfico. Además, compartimos información sobre el uso que haga del sitio web con nuestros partners de medios sociales, de publicidad y de análisis web. Ver detalles.

Nota: Las cookies de este sitio se usan para personalizar el contenido y los anuncios, para ofrecer funciones de medios sociales y para analizar el tráfico. Además, compartimos información sobre el uso que haga del sitio web con nuestros partners de medios sociales, de publicidad y de análisis web. Ver detalles.

No hay comentarios.:

Publicar un comentario

Bienvenido al blog y muchas gracias por su visita. Espero que el contenido sea de utilidad, interés y agrado.

Los comentarios están moderados. Antes de colocar un comentario lea bien las condiciones, tenga en cuenta que no se permitirán comentarios que:

- sean anónimos y/o posean sólo un nickname.

- no estén vinculados a una cuenta.

- posean links promocionando páginas y/o sitios.

- no se admite propaganda de ningún tipo

- puedan resultar ofensivos o injuriosos

- incluyan insultos, alusiones sexuales innecesarias y

palabras soeces o vulgares

- apoyen la pedofilia, el terrorismo o la xenofobia.

Este Blog ni su autor tiene responsabilidad alguna sobre comentarios de terceros, los mismos son de exclusiva responsabilidad del que los emite. De todas maneras, por responsabilidad editorial me reservo el derecho de eliminar aquellos comentarios que considere inadecuados, abusivos, injuriantes, discriminadores y/o contrarios a las leyes de la República Argentina.