Los otros días nos enteramos del malware Gauss, un virus de espionaje bancario, aparentemente apuntado a entidades bancarias en el Líbano. Un verdadero dolor de cabeza para los investigadores de seguridad de Kaspersky Lab, que se han visto en la necesidad de salir a pedir ayuda para descifrar el código del malware, especal la “ojiva” encriptada del mismo.

Hoy se informa de un nuevo malware, Shamoon. Según las noticias los investigadores de seguridad están investigando una pieza de malware destructivo que tiene la capacidad de sobrescribir el registro de inicio maestro de un ordenador, y que sospechan que está siendo utilizado en los ataques dirigidos contra compañías específicas.

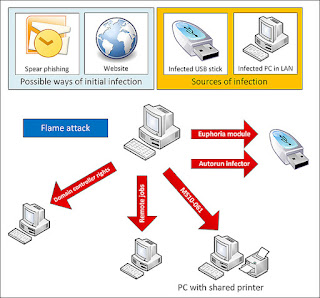

Shamoon, el malware que amenaza al sector energético.- "Desde hace algún tiempo se repiten en los medios de comunicación noticias relacionadas con los distintos ataques de malware que han sufrido las instalaciones nucleares de Irán (el último con un interesante gusto musical). Malware como Stuxnet o Flame se han manifestado como unas potentes armas con las que espiar o sabotear y que apuntan a países como Estados Unidos o Israel como “desarrolladores” principales. Sin embargo, esta demostración de fuerza cibernética comienza a ser cada vez más patente puesto que se han detectado múltiples ataques de malware en computadoras no sólo de Irán sino en Egipto, Siria, Israel, Sudán, Líbano o Arabia Saudí y todas con un nexo común: son computadoras vinculadas al sector energético y, según la actividad de los últimos días, hay un nuevo malware dispuesto a hacer estragos en el sector: Shamoon". Por JJ Velasco para ALT1040.

Shamoon malware infects computers, steals data, then wipes them.- "Security companies have detected a piece of malware that steals files from infected machines, then renders the computers useless by overwriting their master boot record". By Jack Clark - ZDNent.

Post relacionado: