Admin/Admin, el usuario y clave con el que se podía ingresar a una base de datos del Veraz.

Por Sebastián Davidovsky, publicado por

La Nación.

Una consultora detectó que en la Argentina estaban expuestos los datos de los usuarios que hacían reclamos en el call center, desde Equifax descartaron que ese error esté relacionado con el ataque informático en los Estados Unidos.

Equifax es una empresa especializada en evaluar riesgos crediticios. Provee sobre todo información a distintas empresas que lo requieran para entender si sus clientes (personas físicas o compañías) van a poder cumplir, por ejemplo, con sus obligaciones financieras; utiliza un sistema de calificaciones basadas en el cruce de información pública y privada.

En la última semana, sin embargo, apareció en el ojo de la tormenta en los Estados Unidos porque se filtraron

143 millones de cuentas que estaban en sus bases de datos. Los nombres de los consumidores, sus números de seguridad social, fechas de nacimiento, direcciones y, en algunos casos, números de licencia de conducir quedaron expuestos y los hackers también extrajeron los números de tarjetas de crédito de unos 209 mil estadounidenses.

Ahora se supo que su versión local, el Veraz, también quedó expuesta cuando una empresa especializada en seguridad informática de los Estados Unidos detectó un error en la configuración del sitio (de la que Equifax es propietaria y en la que compite con sistemas como Nosis, por ejemplo) que permitía el acceso a una base de datos de la compañía. A partir de una investigación que surgió como consecuencia del hackeo, la empresa Hold Security (

holdsecurity.com) descubrió que en el país Equifax exponía nombres de usuarios, DNIs e información de reclamos en su Call Center.

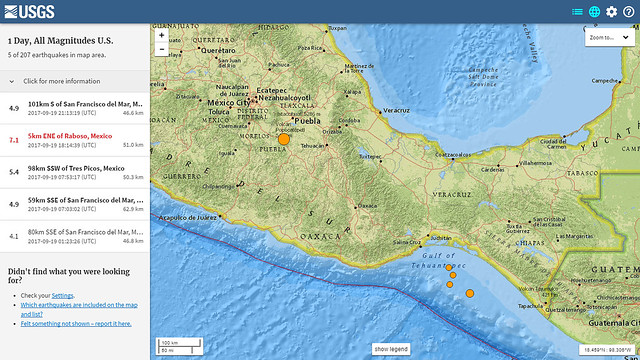

El fundador de Hold, Alex Holden, explica a La Nación que primero ejecutaron una búsqueda en una página que tenía habilitada la compañía en el sitio. Al realizarlo, pudieron hallar la dirección de ingreso al sistema para poner las claves. "La página mostraba una búsqueda usando el DNI y el sexo de una persona. Esto nos indicó que la seguridad era débil. Acortando la URL de https://online.org.veraz.com.ar/IVR/faces/_web/webequifax.jsp a https://online.org.veraz.com.ar/IVR/ nos llevó a una pantalla de ingreso", explica Holden. Lo que vino después, fue lo más grave. "Sabemos que las pantallas de ingreso se ponen por seguridad. De todos modos verificar las credenciales básicas es rutina. admin/admin fue nuestro intento original y resultó ser el único", describe. "Lo que se nos presentó fue preocupante desde el punto de vista de seguridad informática", concluye.

¿Qué fue lo que vieron?

Una vez que accedieron con admin/admin, Holden explica que había "muchas pantallas diferentes y lo que nosotros queríamos era ver la cantidad y el tipo de información expuesta. Pudimos obtener datos estadísticos - por ejemplo, que más de 100.000 faxes fueron recibidos entre el 1 de Enero de 2017 a 12 de Septiembre de 2017. También vimos 715 páginas de casos (con alrededor de 20 casos por página) que parecían ser grabaciones de voz y/o respuestas del servicio al cliente. No miramos ni tratamos de abrir esos faxes ni tratamos de escuchar ninguna de esas grabaciones, por respeto a las potenciales víctimas", señaló Holden.

La base de datos de usuarios presentaba más de 100 registros de empleados de Veraz que aparentemente tienen acceso al sistema. Descubrieron también que las claves de esos usuarios estaban expuestas y que muchos de ellos "tenían la misma clave que su identificación", completa el directivo.

Tras el acceso, el periodista especializado en seguridad informática, Brian Kerb, publicó la noticia en su sitio (

krebsonsecurity.com/2017/09/ayuda-help-equifax-has-my-data/). "Esto nos aseguró una pronta respuesta de la compañía y evitó que algún usuario pudiera ser perjudicado", señala Speranza.

Admin/Admin

"No fue una vulnerabilidad. Fue un error de gestión interna de nuestro sistema. Esta base no debió haber estado publicado en internet nunca, era un sistema en desuso. Pero no hubo ningún ataque, ni explotación de la vulnerabilidad. Fue un error en la configuración", señala Fernando Spettoli, Vicepresidente de Seguridad para Latinoamérica de Equifax.

Spettoli asegura que esa base no tiene conexión con "la base de datos central" en Argentina en la que Equifax cruza los datos de información pública y privada de más de 44 millones de personas. Sobre los reclamos que figuran ser de 2015 y 2016, el ejecutivo asegura que eso tiene que ver con un sistema que siguió "llamando" a otros documentos en otro servidor, pero que aún así "era imposible ver la documentación al hacer clic porque estaba alojada en otro lado".

Por último, tanto el vicepresidente como el director de Asuntos Legales, Enrique Pugliano, señalaron que el ataque en los Estados Unidos "no tiene conexión con lo que pasó acá. Son hechos aislados. Nuestra base de datos no fue hackeada, no corrieron un set de herramientas para explotar vulnerabilidades ni hubo un intento de intrusión". "Es algo que quedó desatendido", coincidieron.

A su vez, Pugliano dijo que Equifax puso a disposición una línea de comunicación para que los clientes puedan comunicar sus inquietudes: "Las personas pueden dirigir sus preguntas a nuestro call center de Atención al Público al teléfono 011 5352 4800 o atencionconsumidores@veraz.com.ar ." / Por Sebastián Davidovsky, publicado por

La Nación.--

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y los anuncios, para ofrecer funciones de medios sociales y para analizar el tráfico. Además, compartimos información sobre el uso que haga del sitio web con nuestros partners de medios sociales, de publicidad y de análisis web. Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni económicos. Los contenidos en los link (vínculos) de las notas replicadas (reproducidas) son de exclusiva responsabilidad de sus autores. Éste blog ni su autor tienen responsabilidad alguna por contenidos ajenos.