Ayer se produjo una serie de explosiones en un galpón del puerto de Beirut.

Tras una primera explosión e incendio, sobrevino una segunda gran explosión

tan fuerte que produjo daños de consideración en la mitad de la ciudad. Se ha

informado que a varios kilómetros del "punto cero" de la explosión se cayeron

balcones, techos y se rompieron las ventanas. Lamentablemente la cifras de

muertos y heridos será mucho más alta de lo que se inicialmente informó.

"El ministro de Salud, Hamad Hassan, sostuvo que hasta 250.000 personas quedaron sin hogar después de que la onda expansiva destruyó fachadas de edificios y ventanales" (Reuters).

|

|

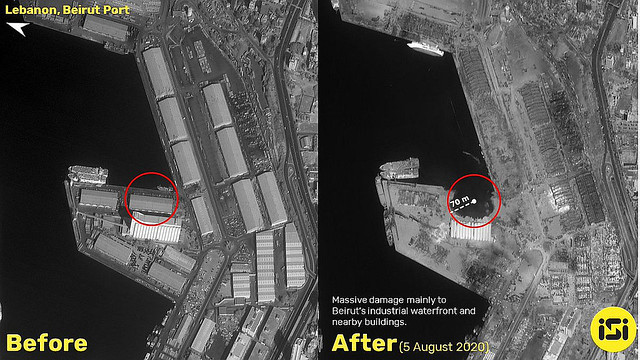

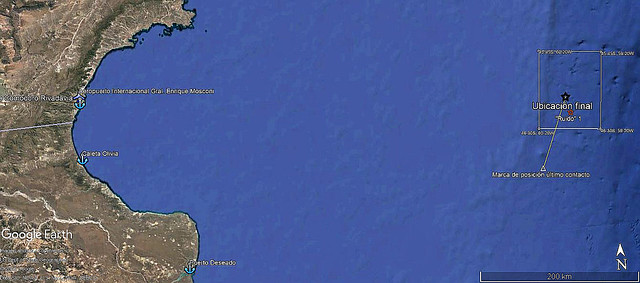

Imagen del sector del Puerto de Beirut tomada desde Google Earth.

Corresponde a un momento previo a la explosión |

|

| Secuencia de imágenes del satélite Eros. En la imagen posterior a la explosión se aprecia el cráter de unos 140 metros de diámetro donde anteriormente se encontraba el depósito que tenía el Nitrato de Amonio. Imagen vista en ImageSat Intl. |

"Las ondas sísmicas que causó la explosión fueron equivalentes a un terremoto de magnitud 3.3, según el Servicio Geológico de Estados Unidos". (TNYT)

Desde un principio la agencia estatal de noticias de Líbano NNA y dos

fuentes de las fuerzas de seguridad dijeron que el estallido ocurrió en una

zona portuaria que alberga almacenes con explosivos. No quedó claro de

inmediato qué causó el incidente. Tras la explosión diversas fuentes locales

señalaron en Twitter la presencia del nitrato de amonio en el puerto.

Según Reuters, "el ministro del Interior libanés sostuvo que la información

inicial indicaba que material explosivo incautado hace años, que estaba

almacenado en el puerto, había detonado". La misma fuente señaló: "El

presidente libanés, Michel Aoun, convocó a una reunión del gabinete el

miércoles y dijo que deberían declararse dos semanas de estado de

emergencia. Agregó que es “inaceptable” que se almacenen 2.750 toneladas de

nitrato de amonio por seis años sin medidas de seguridad".

"Una fuente oficial vinculada a las investigaciones preliminares indicó que la explosión ocurrió por “inacción y negligencia”, afirmando que las autoridades judiciales y municipales no habían hecho nada por remover el material peligroso" (Reuters).

"Testigos del momento del estruendo dijeron haber visto una nube naranja

como la que aparece cuando se libera gas tóxico de dióxido de nitrógeno tras

una explosión con nitratos. Este producto se empleó en un atentado en la

Ciudad de Oklahoma en 1995, cuando un camión con 2180 kilos de fertilizante

y combustible destrozó un edificio federal y mató a 168 personas" (La Nación).

|

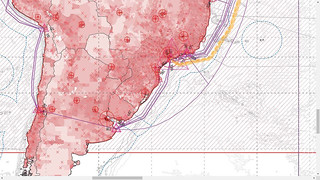

| Vista panorámica del puerto de Beirut. En primer plano el cráter de la explosión y el silo de almacenamiento de granos destruido. Foto de AFP vista en The Guardian. |

Se ha informado que las explosiones inhabilitaron la principal boca de entrada para las importaciones de alimentos en la nación de más de 6 millones de personas. Destruyó al principal silo de granos del Líbano, dejando a la nación con reservas de grano tan escasas que podrían durar menos de un mes, según dijo el miércoles el ministro de economía del país.

"El mayor silo de grano del puerto está gestionado por el Ministerio de Economía y Comercio. Imágenes tomadas el miércoles por The Associated Press con drones mostraron que la explosión derribó esos depósitos, arrojando su contenido entre los escombros y la tierra. El país importa alrededor del 80% de su suministro de trigo, según el Departamento de Agricultura de Estados Unidos" (Infobae).

"El puerto, ubicado en el norte de la ciudad, maneja el 60 por ciento de las importaciones totales del país, según S&P Global. Más allá del paseo industrial frente al mar, las explosiones desgarraron distritos comerciales y de vida nocturna muy populares así como vecindarios densamente poblados" (TNYT).

Los libaneses de a pie, muchos de los cuales han perdido sus trabajos y vieron sus ahorros evaporarse por la crisis financiera local, culpaban a los políticos que han dirigido a la nación durante décadas en medio de una extendida corrupción y administración ineficiente.“Esta explosión sella el colapso del Líbano. Realmente culpo a la clase dominante”, dijo Hassan Zaiter, de 32 años, gerente del muy dañado Hotel Le Gray, en el centro de Beirut. (Reuters).--

Actualización 09/08/2020:

"Hoy se confirmó que el estallido explosión en el puerto de la capital del Líbano generó un cráter de 43 metros de profundidad, según la evaluación realizada por expertos franceses enviados al terreno" (La Nación).

Actualización 10/08/2020:

El buque señalado por la explosión en Beirut no ha navegado en siete años. Así lo encontramos. "El material explosivo responsable del estallido del 4 de agosto en Beirut fue transportado allí en 2013 por el precario carguero Rhosus. Esto es lo que sucedió después". Publicado por The New York Times.

Actualización 13/09/2020:

Explosión en Líbano: así se reunieron los componentes de una gran bomba en Beirut. "Quince toneladas de fuegos artificiales. Tinajas de queroseno y ácido. Miles de toneladas de nitrato de amonio. Un sistema de corrupción y sobornos. Era la receta ideal para un explosivo perfecto". Publicado por The New York Times.

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y los

anuncios, para ofrecer funciones de medios sociales y para analizar el

tráfico. Además, compartimos información sobre el uso que haga del sitio web

con nuestros partners de medios sociales, de publicidad y de análisis web.

Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni

económicos. Todos los textos de mi autoría tienen ©todos los derechos

reservados. Los contenidos en los link (vínculos) de las notas replicadas

(reproducidas) y/o citadas son de exclusiva responsabilidad de sus autores.

Éste blog ni su autor tienen responsabilidad alguna por contenidos ajenos.

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/10/19181958/image1.jpg)