OPINIÓN: ¿Del 'no hables con extraños' al ' no pases datos a un extraño'?

Por Hernán Iglesias Illa visto en CNN México.

Altos ejecutivos de Google reflexionan sobre la importancia que tendrá -mucho mayor a la actual- el plano de la seguridad en internet.

"La adopción masiva de internet está impulsando una de las mayores y más excitantes transformaciones sociales, culturales y políticas de la historia", escriben Eric Schmidt y Jared Cohen en la introducción de The New Digital Age ('La nueva era digital').

La diferencia con otros periodos similares —como la Revolución Industrial— es que sus efectos son "completamente globales". Para 2025, la mayoría de la población mundial pasará de no tener acceso a información confiable a tener toda la información del mundo en la palma de su mano. Cuando esto ocurra, las viejas instituciones y jerarquías deberán adaptarse o arriesgarse a convertirse en obsoletas e irrelevantes.

"Las luchas que vemos hoy en muchas empresas, grandes y pequeñas, son ejemplos de los dramáticos cambios sociales que nos esperan", dicen los autores.

Schmidt y Cohen son empleados de Google. Schmidt fue su CEO —director general— durante una década, desde que los fundadores, Sergey Brin y Larry Page, lo contrataron para guiar la compañía a la adultez, hasta el año pasado, cuando le devolvió el cargo a Page. Ahora es presidente de la junta directiva. Cohen es el director de Google Ideas, un comité interno de la empresa, donde piensa y desarrolla escenarios políticos y de negocios.

Se conocieron en Bagdad, cuando Cohen trabajaba en la Casa Blanca —fue asesor de dos secretarias de Estado, Condoleezza Rice y Hillary Clinton— y se maravillaron de cómo, en una ciudad donde nada funcionaba, los celulares eran uno de los pocos servicios confiables y permitían a sus millones de usuarios hacer negocios y mantenerse en contacto.

El libro fue publicado en abril, casi al mismo tiempo que los de Evgeny Morozov y Jaron Lenier, dos de los más notorios críticos de internet. Morozov se burla de los intentos de Silicon Valley por tener un impacto positivo en la sociedad y Lanier lamenta que los impulsos anárquicos de la internet original hayan contribuido poco a generar empleo y protección para la clase media. Por sus distintas perspectivas y su aparición simultánea, varias reseñas en Estados Unidos se ocuparon al mismo tiempo de estos tres libros cuyas preguntas generan ansiedad entre expertos y usuarios. ¿Hacia dónde va la tecnología? ¿Podemos mantenerla en un cauce que no haga daño?

Schmidt y Cohen ven más ventajas que desventajas. Dicen que a lo largo de la historia, la llegada de nuevas tecnologías de la información le quitó poder a los intermediarios tradicionales, como los reyes, los obispos y las élites. El acceso a la información significó nuevas oportunidades para participar, exigir cuentas a los poderosos y modificar el curso de la política. Los gobiernos siempre encontrarán maneras de manipular estos nuevos niveles de conectividad —dicen los autores—, pero la red se las ingeniará para estar un paso delante. Ya que por la manera en que la tecnología está estructurada, favorece a los ciudadanos, escriben.

La información es poder

¿Quién será más poderoso en el futuro, el ciudadano o el Estado? ¿La tecnología facilitará o dificultará el ejercicio del terrorismo? Éstas son algunas de las preguntas que el libro intenta responder.

Sobre el terrorismo, la respuesta es: las dos cosas. Será más fácil para los terroristas reclutar y planificar operaciones, pero será difícil no dejar rastros. Para hacerse invisibles, tendrán que abandonar el mundo digital, lo que perjudicará su eficacia.

Para Schmidt y Cohen, hay una grieta enorme entre la gente que entiende la tecnología y la gente que debe tomar las decisiones geopolíticas más difíciles. "Y nadie ha construido un puente", se quejan.

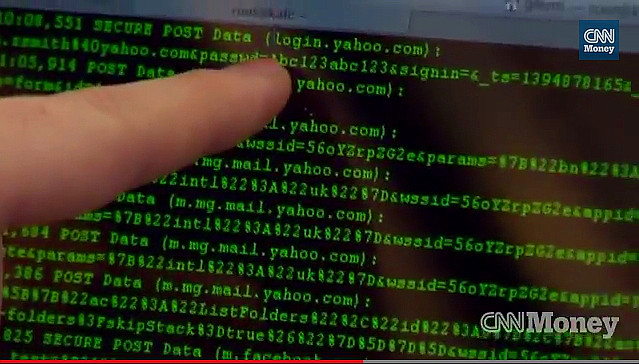

A pesar de estos avances, hay que apuntar una excepción, dicen: esta revolución de datos quitará a los usuarios parte de su habilidad para controlar su información personal en el espacio virtual, y eso tendrá consecuencias significativas en el mundo físico.

"En el futuro, nuestras identidades cotidianas serán cada vez más definidas por nuestra actividades y asociaciones virtuales", dice el libro. En unos años, las escuelas enseñarán a los niños a tener cuidado con la información que comparten en internet, quizá con este eslogan: "Nunca le des tus datos a un extraño".

Schmidt y Cohen incluyen una entrevista con Bruno Ferrari, cuando todavía era secretario de Economía en el gobierno de Felipe Calderón. En ella mencionan cómo los cárteles del narcotráfico usan mejor que nadie los códigos de encriptación y las redes P2P. En la red, son anónimos. Pero los ciudadanos mexicanos no han tenido la misma suerte. Ferrari describe en el libro cómo al gobierno de Calderón "le costó comprometer a la población" en la lucha contra los cárteles del narco, por el miedo de los informantes potenciales a ser descubiertos. "Sin anonimato", dice Ferrari en su entrevista con los autores, 2no hay un mecanismo claro para que la gente confíe en la policía y reporte los crímenes de los cárteles".

La cibergeopolítica

En su capítulo sobre el futuro de los Estados, los autores distinguen tres maneras de controlar internet: una alevosa —como China—, que bloquea sin vergüenza lo que no quiere que los ciudadanos vean. Una sutil —Turquía—, que propone "filtros" específicos a los contenidos generales. Y otra más reducida, como la que ejercen Corea del Sur o Alemania.

Schmidt y Cohen ven una creciente fragmentación de la red, dividida en continentes culturales o idiomáticos y lanzan hipótesis sobre cómo sería una posible ciberguerra.

"Los gobiernos van a echar de menos las épocas en las que sólo debían preocuparse por el mundo físico", dice el libro. "En el futuro deberán hacer evaluaciones separadas para el mundo real y para el virtual".

Las tecnologías de la información estarán en todos lados, como la electricidad. Nos costará describir nuestras vidas antes de ellas. Habrá desafíos y problemas, pronostican los autores, pero los gobiernos, las empresas y los ciudadanos aprenderán a ser parte de la solución. "La gran mayoría del mundo se beneficiará de la mayor conectividad, y experimentará más eficiencia y mejores oportunidades", escriben.

Aunque la experiencia no será uniforme. Las actuales "castas" digitales se mantendrán en el futuro y la experiencia personal dependerá de dónde se encuentre uno en esta estructura. Los más ricos evitarán los costados negativos, la clase media aportará los "inventores" y desarrolladores, y el resto experimentará los mayores cambios, por la comparación con cómo viven ahora.

Los autores postulan que, en el futuro, usaremos la inteligencia humana para la intuición, tomar decisiones e interactuar con otras personas, y usaremos el poder de las computadoras para memorizar y procesar datos.

Schmidt y Cohen pronostican una coexistencia pacífica entre el mundo físico y el mundo virtual. El mundo virtual permitirá escapar de la represión estatal, mientras que el mundo físico impondrá sus reglas y leyes para contener la anarquía del mundo virtual.

"Nuestro optimismo viene de los controles que la tecnología y la conectividad permiten contra los abusos, el sufrimiento y la destrucción de nuestro planeta", dicen los autores, cerca del final. No podemos eliminar la desigualdad o el abuso de poder, pero la inclusión tecnológica puede transferir poder a las manos de la gente y confiar en que ellos hagan su camino a partir de allí. "No será fácil, pero valdrá la pena", aseguran los autores. / Por Hernán Iglesias Illa visto en

CNN México.