Se trataría de un poderoso sistema de ciberespionaje del cual hay muy pocos detalles develados. Fue adquirido “en secreto” en 2013 por dos millones de dólares, según señalan las noticias, y recién ahora podrá ponerse en funcionamiento en Uruguay. La Policía Federal de Brasil usa el mismo sistema, que permite monitorear al mismo tiempo cientos de teléfonos celulares y fijos, casillas de mail y redes sociales. (Imagen:"He's watching you" ©Todos los derechos reservados).

Justicia avaló cerrojo en torno a"El Guardián"; apelarán el fallo

Por Gabriela Cortizas, publicado en

El País.

La Justicia resolvió ayer que toda la información relacionada a El Guardián seguirá siendo secreta. La jueza María Isabel Vaccaro dictaminó que el sistema de vigilancia seguirá bajo estricta reserva y no dio lugar al pedido de acceso a la información pública que realizó el Centro de Archivos y Acceso a la Información Pública (CAinfo).

ecolección de datos y las escuchas y quién controla el tratamiento y destrucción de la información. Tampoco está claro si el Ministerio del Interior tiene pensado instaurar algún sistema de auditoría independiente para controlar su utilización.

El Guardián es un sistema de vigilancia electrónica que suplantará a los 22 sistemas de escucha "caseros" que funcionan en el país actualmente. Con este software se puede acceder de forma simultánea a 800 celulares y 200 teléfonos fijos; también habilita a crear cuentas espejo de hasta 100 suscripciones de e-mails y el monitoreo de hasta tres redes sociales.

Hasta el día de hoy, sin embargo, son pocos los detalles que se conocen. Y ni el pedido de acceso a la información ni la convocatoria al ministro del Interior, Eduardo Bonomi, al Parlamento en 2013 fueron suficientes para que la cartera brinde más detalles de este sistema.

La jueza Vaccaro concordó con CAinfo en la existencia de "silencio positivo" por parte del Ministerio, que en teoría lo obliga a brindar la información. Esto se debe a que CAinfo solicitó información al Ministerio sobre El Guardián y este solamente respondió con un informe de Asesoría Jurídica, declinando brindar datos y no respondiendo ninguna instancia más. Sin embargo, para la jueza Vaccaro esto no es suficiente.

"El silencio positivo no autoriza sin más al juez a disponer que se informe según lo pedido", escribió en el fallo de primera instancia dictado ayer.

CAinfo anunció que apelará el fallo de Vaccaro.

"Se está obstaculizando que todas las personas puedan conocer en profundidad cuál es el marco regulatorio, cuáles son las garantías que el Ministerio del Interior está previendo instrumentar sobre este sistema de vigilancia electrónica", dijo la directora ejecutiva de CAinfo, Tania Da Rosa, una vez pronunciado el fallo.

CAinfo solicitó información sobre el protocolo de El Guardián y aclaró que no quiere hacer públicos los detalles que pongan en riesgo la utilización del sistema.

"No estamos solicitando información que ponga en riesgo el sistema. Estamos pidiendo acceso a un protocolo que conforma el marco regulatorio. Eventualmente, si en ese protocolo hubiera alguna información que pudiera tornar vulnerable el sistema, se podrían aplicar los principios de divisibilidad de la información", dijo la directora de CAinfo.

El principal argumento que esgrimió el Ministerio del Interior para no brindar información sobre El Guardián es el mecanismo de "compra secreta", amparado en el Artículo 33 del Tocaf que indica que se podrá obviar la licitación de carácter público "cuando las circunstancias exijan que la operación deba mantenerse en secreto".

Según el Ministerio, la compra a una empresa brasileña de este sistema por US$ 2 millones se debió a una búsqueda de mejores tecnologías para, entre otras cosas, el combate al narcotráfico entre otros delitos complejos. Los demandantes, en tanto, solicitan que el Ministerio reserve la información que considere pertinente pero haga públicas cuestiones básicas del sistema de vigilancia.

Interrogantes.

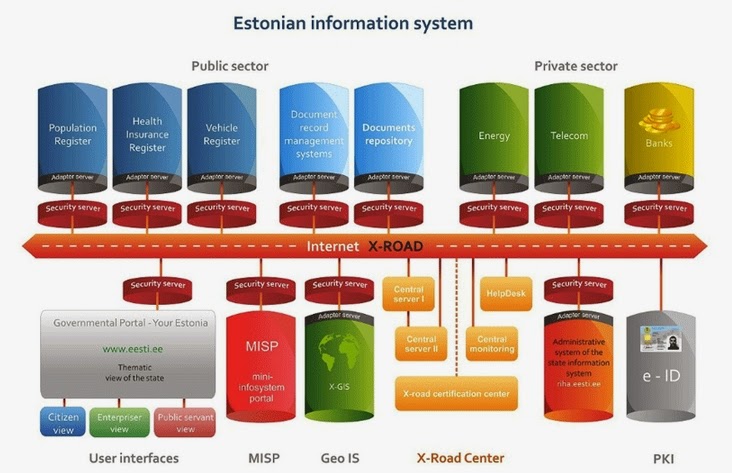

Según el Ministerio del Interior, el oficial del caso debe elevar una solicitud de interceptación al fiscal, este la evalúa y eleva, a su vez, al juez que es quien resolverá la pertinencia o no de la misma. La parte operativa, la interceptación en sí misma, se hará efectiva por parte de la operadora de telecomunicaciones a instancia judicial. Sin embargo, surgen muchas dudas. Entre ellas, mediante qué marco normativo se obligará a las telefónicas a brindar la información o si estas compañías lo han aceptado.

Tampoco se sabe si se accederá a información pasada, dónde funcionará físicamente el servicio, cuánta gente lo operará o quién lo financió.

También se desconoce qué pena recibirá aquella persona que mal utilice las escuchas o por cuánto tiempo se almacenarán los datos.

Por otro lado, existen servidores de internet —necesarios para el seguimiento de correos electrónicos y redes sociales— como los de Google o Microsof que se encuentran fuera de fronteras. Estas empresas tienen acuerdos con gobiernos como el de Estados Unidos pero nada se aclaró desde el gobierno uruguayo. Otra forma de acceder a estos datos es mediante el robo de contraseñas, recurso tampoco mencionado por el Ministerio.

Ayer, en la web de Presidencia, el gobierno explicó la posición del Ministerio del Interior.

Una herramienta con mucho poder.

El Guardián, herramienta de vigilancia adquirida en Brasil, permitirá a la Justicia acceder a escuchas telefónicas e intercambios en internet de cualquier persona.

Sin embargo, el alcance de la herramienta es mucho mayor. En la práctica, El Guardián permite, además de detectar delitos, recaudar impuestos de forma más certera, vigilar comportamientos peligrosos e, incluso, realizar perfiles completos de cualquier persona que utilice teléfono e internet; hoy la gran mayoría de los uruguayos.

Es por eso que es necesario tener un marco regulatorio preciso que determine qué se puede y qué no se puede hacer. Hasta el momento se habla de investigaciones policiales, pero el marco normativo permanece en secreto.

TRES POSICIONES POR EL SISTEMA DE ESPÍA INFORMÁTICO

CAinfo.

Sostiene que se produjo "silencio positivo", ya que el Ministerio del Interior no respondió en tiempo y forma al requerimiento de datos. Por lo tanto, sostiene, se le debe otorgar la información.

CAinfo sospecha que el Ministerio del Interior puede guardarse los datos que comprometen la viabilidad de El Guardián y optar por brindar información genérica que colme las expectativas de la población.

Según CAinfo, el hecho que se haya adquirido El Guardián mediante el mecanismo de compra directa no implica que el producto en sí sea secreto. Afirma que debe haber una resolución que lo indique.

Gobierno.

El Ministerio del Interior afirma que sí respondió a CAinfo mediante un informe de su Departamento de Asesoría Jurídica. Por lo tanto, pidió no dar lugar al reclamo de CAinfo de abrir la información.

Según el Ministerio del Interior es inviable que se divide la información, ya que cualquier divulgación puede comprometer la seguridad del sistema. El Ministerio busca reserva absoluta.

El Ministerio considera que no se brinda información porque esta está calificada como "secreta" y "reservada", dado que se adquirió por "compra secreta" amparada por el Tocaf. Se niega a dar información.

Justicia.

Para la Justicia sí existió "silencio positivo" dado que la respuesta del Ministerio del Interior no cumple los requerimientos. Sin embargo, considera que esto no obliga a la Justicia a ordenar la liberación de datos.

Para la jueza María Isabel Vaccaco, se debe resguardar el derecho a la información pública. Sin embargo, no se expidió sobre cómo debe manejar el Ministerio del Interior la información de El Guardián.

Según la Justicia, como la cartera adquirió a El Guardián por compra directa y secreta, está amparada su reserva y confidencialidad. La compra, además, había sido aprobada sin observaciones.

RESEERVADO.

Muy pocos detalles develados del sistema.

Lo que se sabe de El Guardián por vías oficiales es muy poco. La mayoría surge de la experiencia brasileña y de datos que brindaron autoridades del Ministerio del Interior cuando fueron convocadas al Parlamento en 2013.

Así se puede saber, por ejemplo, que la compra del software se comenzó a tramitar en 2011 y que tuvo un costo de US$ 2 millones más US$ 250.000 de mantenimiento anual. De la instancia en el Parlamento se pudo saber que la Prefectura Nacional Naval y la Aduana también tienen capacidad de escuchas telefónicas y que Interior utiliza 22 servicios "caseros" de interceptaciones telefónicas en todo el país.

El Guardián multiplica la capacidad de interceptación de comunicaciones que hoy tiene la Policía. Con él se puede acceder de forma simultánea a 800 celulares y 200 teléfonos fijos; también habilita a crear cuentas espejo de hasta 100 suscripciones de e-mails y el monitoreo de hasta tres redes.

Las escuchas y el material que se recoja de las interceptaciones, según la cartera, deberán ser validados por el indagado antes de considerarse como prueba. Previamente o durante el interrogatorio judicial se necesita el reconocimiento de que la escucha le pertenece. Según el Ministerio, desde el punto de vista jurídico, el procedimiento de interceptación legal no se cambia.

Según el protocolo, una vez que ingresa o se saca cualquier tipo de información del sistema, pasa por un extenso proceso de auditoría. Por tanto, se puede ordenar una auditoría sobre qué se está haciendo y cómo se generan los reportes que permiten saber qué casos se están llevando, quién los está llevando, quién autorizó la orden judicial, etcétera. No se aclaró quién realizará la auditoría. Según el ministro, Eduardo Bonomi, la garantía es que El Guardián solo puede ser utilizado con orden judicial. / Por Gabriela Cortizas, publicado en

El País.-

Post relacionado: