Tras descubrirse ésta avanzada aplicación de ciberespionaje "que fue utilizada desde el 2008 para espiar a compañías privadas, gobiernos, institutos de investigación y personas de 10 países", nuevas fuentes, como The Intercept, están publicado los resultados de las investigaciones, que apuntan a Estados Unidos y el Reino Unido como los gobiernos involucrados en su desarrollo, con el objetivo de espiar a países de la Unión Europea.

El malware Regin, cuya existencia fue reportado por primera vez por la empresa de seguridad Symantec el domingo, está señalado como uno de los más sofisticados jamás descubierto por los investigadores. Los especialistas de Symantec han comparado Regin a Stuxnet, una famosa arma cibernética y lo califican como "altamente preciso".

Desde Symantec se ha informado que "Regin es un troyano de tipo puerta trasera, personalizable, con una amplia gama de capacidades en función de la meta". El malware es una amenaza de múltiples etapas, con cada etapa oculto y encriptado, a excepción de la primera etapa, la ejecución de lo que inicia una cadena de descifrado dominó y cargas de cada etapa posterior.

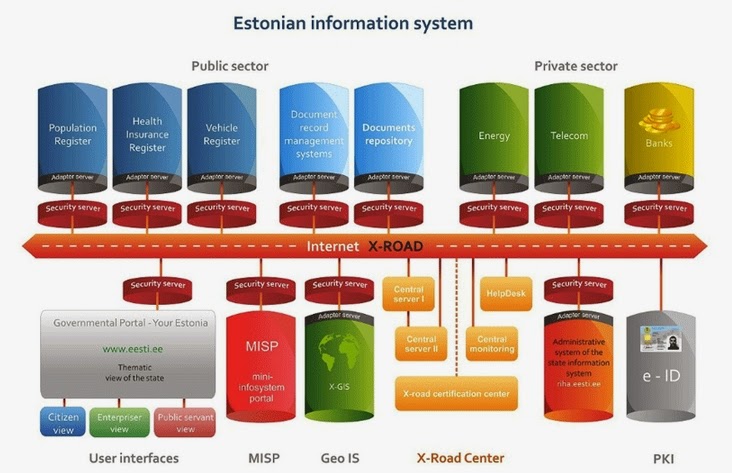

|

| Fuente: Symantec |

Sian John, estratega de seguridad de Symantec, informó a la BBC: "Parece ser que se trata (de una herramienta para) recolectar inteligencia, parece haber sido desarrollada por una agencia de inteligencia para recolectar información".

"Sian John le explicó a la BBC que las personas detrás de Regin pueden ejecutar diferentes módulos en función de lo que requieran, capaces de espiar diferentes aspectos de la computadora infectada.

Ese enfoque modular es semejante a otro software maligno, como Flame y Weevil, explica la empresa de ciberseguridad" (BBC).

Según The Intercept, Regin es la herramienta empleada por la Agencia de Seguridad Nacional (NSA) de Estados Unidos y el Cuartel General de Comunicaciones del Gobierno (GCHQ) de Reino Unido para vigilar a la Unión Europea.

Se ha informado que Regin lleva poco más de una década siendo desarrollado, y se han mostrado piezas de código que datan del año 2003.

The Intercept realizó un estudio sobre el código que da forma a Regin, y se "descubrió" que para infiltrarlo en los equipos belgas fue necesario engañar a los empleados de la empresa Belgacom para hacerlos caer en un website falso, que imitaba el portal de LinkedIn. El falso website conseguía infectar al equipo objetivo.

La fuente informa que en una misión de hacking con nombre en código "Operation Socialist", el GCHQ tuvo acceso a los sistemas internos de Belgacom en 2010, al dirigirse a ingenieros de la empresa. La agencia secretamente había instalado los llamados "implantes" de malware en los ordenadores de los empleados mediante el envío de su conexión a Internet a un website falso de LinkedIn . Éste website malicioso lanzó un ataque de malware, infectando los ordenadores de los empleados y dio a los espías de control total de sus sistemas, lo que permitió ahondar en las redes de Belgacom para robar datos.

En una entrevista concedida a la revista belga MondiaalNiews, Fabrice Clément, jefe de seguridad de Belgacom, dijo que la compañía identificó por primera vez el ataque el 21 de junio de 2013.

Según nuevas publicaciones el Equipo Global de Investigación y Análisis de Kaspersky Lab ha publicado su investigación sobre Regin, donde se indica que es "la primera plataforma de ataque cibernético conocida para penetrar y controlar las redes GSM, además de otras tareas “estándar” de ciberespionaje. Los atacantes detrás de esta plataforma han puesto en peligro las redes informáticas en al menos 14 países alrededor del mundo, incluyendo Brasil".

Post relacionados