"La coalición del presidente argentino Mauricio Macri se impuso el domingo en el mayor distrito del país, la provincia de Buenos Aires, en unas elecciones legislativas que podrían darle al mandatario el respaldo necesario para profundizar la apertura de la economía iniciada hace dos años".

"Aunque la coalición oficialista Cambiemos no logrará tener una mayoría en ninguna de las dos cámaras del Parlamento, la victoria en los principales distritos del país le dará al Gobierno más poder de negociación para aprobar las reformas que planea en las áreas fiscal, laboral, financiera y previsional" (Reuters).

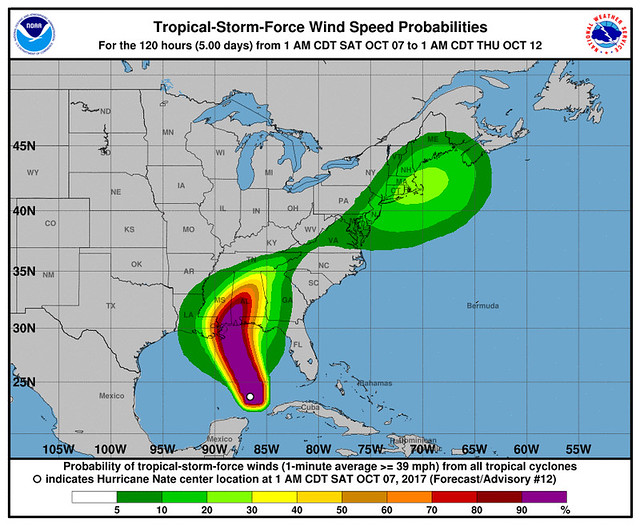

|

| Resultados provisorios por Provincias y departamentos. Imagen: Captura de pantalla de la edición digital del diario La Nación |

Por Daniel Pardo, publicado en BBC Mundo.

La coalición de gobierno en Argentina, al mando de Mauricio Macri, se ha anotado un triunfo en las legislativas de este domingo.

Los boletines oficiales reportaron victorias para Cambiemos, el partido de Macri, en 13 de las 23 provincias e incluso en algunas donde reinó durante décadas el peronismo, hoy dividido y en oposición.

40% del voto nacional fue para el bando macrista.

La principal cara de esa oposición, Cristina Fernández de Kirchner, se aseguró un escaño en el Senado, pero perdió la batalla simbólica contra el candidato de Macri, Esteban Bullrich, en la provincia más poblada del país, Buenos Aires.

Las elecciones de medio término de este domingo se renovó dos tercios del Senado y la mitad de la Cámara de Diputadosy no se espera que Cambiemos obtenga capacidad de quórum, de modo que debería negociar con la oposición para impulsar reformas de fondo.

Pero según los analistas, estas elecciones -vistas como un plebiscito- dejan a Macri bien parado para esa negociación.

El mandatario, que espera reelegirse en 2019, ha dicho que el suyo es un proyecto de largo plazo con el que busca "cambiar Argentina para siempre".

En su discurso de victoria, Macri mantuvo la línea prevenida que le ha caracterizado: "Recién estamos empezando a trasformar nuestras querida argentina".

El exempresario ahora tendrá más poder para acelerar la velocidad del ajuste, pero mantendrá la estrategia gradualista de un cambio a paso lento.

"Es un día muy importante, porque hoy confirmamos nuestro compromiso con el cambio, que es un compromiso serio", dijo desde el búnker de Cambiemos.

Macri también invitó a la oposición al diálogo -"siempre los vamos a escuchar"-, en parte porque sabe que una facción cada vez mayor del peronismo prefiere negociar con él que aliarse de nuevo con Kirchner.

La expresidenta, por su parte, se proyecta como protagonista de la política argentina de acá en adelante, no solo porque estará en el Congreso, sino porque es procesada en varios casos de corrupción durante su mandato.

Su capacidad de aglutinar al peronismo y frenar el llamado "ajuste de Macri", sin embargo, depende de su gestión como senadora y arranca en desventaja al haber perdido en Buenos Aires.

Por qué ganó Macri

Argentina visitó las urnas en medio del duelo por la muerte de Santiago Maldonado, que fue confirmada el viernes.

En plena campaña, la desaparición del joven tatuador de 28 años en una protesta de indígenas mapuche el 1 de agosto generó una crisis política de la que Macri, pese a los viscerales ataques de la oposición por el caso, parece haber salido ileso electoralmente.

Algunos incluso criticaron la festividad del mitin macrista luego de la victoria, que esperaba ser más sereno pero al final hubo baile y cumbia.

La victoria de Cambiemos se debe a la división de la oposición, al rechazo de Kirchner de entre 60 y 70% y a la expectativa de que las reformas de Macri, sobre todo en lo económico, den frutos a mediano plazo.

Tras la recesión de 2016 y el impacto de los ajustes de Macri en el inicio de su mandato, que dispararon la inflación, redujeron el consumo y aumentaron el déficit, la economía argentina ha ido acumulando pequeñas mejoras este año.

Pero, además, la persistencia de Kirchner como figura principal de la oposición y la ráfaga de procesamientos judiciales a ella y sus aliados le permitieron al oficialismo proyectar estas elecciones como una decisión entre la corrupción del pasado y la prosperidad del futuro. / Por Daniel Pardo, publicado en BBC Mundo.--

¿Está el peronismo en la peor crisis en 30 años tras la victoria de Macri en las elecciones en Argentina?.

Por Daniel Pardo, publicado en BBC Mundo.

El movimiento político más importante de la historia de Argentina, el peronismo, entró este lunes en modo reflexión. Tendrá que ir a terapia.

La victoria del oficialismo en las elecciones legislativas del domingo mostró que el presidente, Mauricio Macri, no solo cuenta con el respaldo de la mayoría de los argentinos.

También reveló que Cambiemos, la coalición oficialista al mando de Macri, ha construido una amplia red de maquinaria electoral que puede hacer frente al peronismo, el jugador más ganador -el "más canchero"- de la política argentina.

El partido de gobierno venció en 15 de las 23 provincias, obtuvo 40% del voto nacional y logró algo inédito en 32 años: ganar en las 5 provincias más importantes del país.

_9M-MRO_-_MSN_28420_404_(9272090094).jpg/800px-Boeing_777-200ER_Malaysia_AL_(MAS)_9M-MRO_-_MSN_28420_404_(9272090094).jpg)